在NIST(National Institute of Standards and Technology,美国国家标准与技术研究院)发布《NIST SP 800-207 零信任架构(草案)》之前,业界虽然已经广泛使用“零信任”这个词,但其具体内容并不明确。

在追溯“零信任”的历史时,一般会将源头指向John Kindervag,2010年他作为Forrester分析师首先明确提出“零信任”这个词,针对的是企业的内部网络建设;Google 在2014年底起发表的几篇论文中披露BeyondCorp项目时并没有直接提到“零信任”,且BeyondCorp项目本身的目标仅在于“让所有Google员工从不受信任的网络中不接入VPN就能顺利工作”,但随着其在业界引起的广泛兴趣和讨论,Google BeyondCorp项目最终成为“零信任”的代表。与此大体同时,美国DISA(Defense Information Systems Agency,国防信息系统局)的“黑云”架构由CSA(Cloud Security Alliance,云安全联盟)发展为SDP(Software Defined Perimeter,软件定义边界),目的是“使应用程序所有者能够在需要时部署安全边界,以便将服务与不安全的网络隔离开来”。

经过NIST的提炼和明确,“零信任”被概括为“一系列概念(concept)和观念(idea)”,面对的是“被视为已经沦陷的网络”,“用以降低在信息系统和服务中执行精确、按单个请求进行访问决策时的不确定性”。透过拗口的定义,其实质是:在不能依赖网络区分敌我时,严格管理对资源的访问。具体的内容前文已经作过介绍,这里就不赘述了。

当我们发现“零信任”最终的落脚点是访问控制时,会很自然地想到“最小权限原则(Principle of Least Privilege,PoLP)”:“系统的每个程序和每个用户工作时应该只使用完成任务所必须的、最小的特权集合”。那么,该怎么看待“零信任”与“最小特权原则”呢?

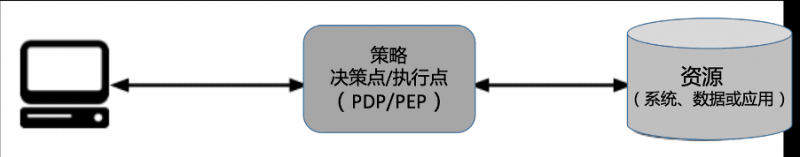

访问控制,是管理对资源的访问,实质是管理访问资源的“特权”。为了使资源得到充分的保护,好的访问控制系统能够贯彻“最小权限原则”:正确识别访问者,确认其访问目标资源的必要性,授予访问者完成任务所需的最低限度的“特权”。现实中的信息系统通过各种认证(Authentication)技术识别访问者,通过根据各种预设的访问策略(Policy)判断访问者访问目标资源的必要性和应该具有的“特权”,并根据策略判断的结果支持或拦阻访问者相应的访问行为。

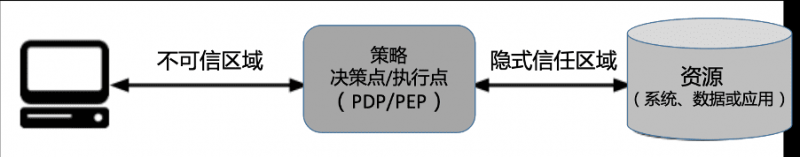

“零信任”提供了一种访问控制原则:不依赖“隐式信任”。在用户达到一个基本的认证/安全水平时,并不直接许可其对所有资源的访问请求,而是仍然持续评估每个访问请求。以机场的安全管理为例,候机楼是一个依赖“隐式信任”的“隐式信任区域”:乘客在通过安检(达到基本的安全水平)后可以自由地探访所有登机口,而贯彻“零信任”则要求乘客在通过安检后只能抵达自己航班所对应的登机口。显然,“隐式信任区”不可能完全消失,且可能在不同层面作出定义。

可以看到,“最小特权原则”中的“特权”由访问控制系统授予访问者/用户,满足其在目标资源上完成工作任务的需求,而“零信任”中的“信任”关联的是用户访问资源的许可。二者的核心内涵和外延是一致的,因此我们可以说,信任即特权。NIST SP 800-207 中总结了“零信任”的“一系列概念(concept)和观念(idea)”,都可以视为对企业贯彻“最小特权原则”的指导。