关于“零信任”,有种流行的观点是“零信任安全的本质是基于身份的访问控制”,乃至有“基于身份的边界(identity-based perimeter)”的说法。个人以为,身份管理只是“零信任”的一个重要部分,是进行统一管理的基础和起点,但将“身份”作为“零信任”的核心,就有点本末倒置了。

具体讨论之前,先要辨明一下词义。其实,英文的identity与中文语境里的“身份”并不对等,更准确的翻译应该是“标识”:用以标记和区分不同实体(用户、设备、服务等等)。对应的,中文的“身份”其实更接近于privilege(业内通常翻译成“特权”):代表特定的权利,能够相应地行动、获得收益、或得到赦免。本文的讨论将按通行的翻译,“身份”对应是identity,“身份管理”对应identity management,“特权“对应privilege。

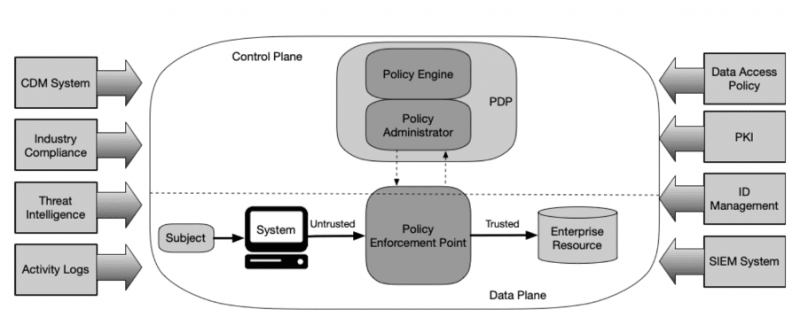

在早先的文章中,我曾提到过,“零信任”相关理念和实现框架的核心恰恰在于超越“身份”。以Google BeyondCorp的架构和实现为例,在业务逻辑层面实现“零信任”的核心是授权机制和访问入口的变化。类似的,在NIST最新(2020年2月)发布的《SP 800-207 零信任架构(第二版草案)》中明确,“零信任”架构的核心组件是PE(Policy Engine,策略引擎)、PA(Policy Administrator,策略管理者)和PEP(Policy Enforcement Point,策略实施点)。当然,在各种典型“零信任”方案中,都会有“身份管理”相关模块,但其作用在于为策略引擎提供信息,以便于做出正确决策。

那么,为什么会这样呢?如何理解“零信任”架构中“身份管理”的作用乃至“零信任”架构本身的核心逻辑呢?

我们需要从“零信任”概念获得关注的基本现实谈起。就如童话中说的一样,“很久很久以前”,好人与坏人之间泾渭分明,企业很清楚谁是可信的、谁是不可信的。然后,时代变了:一方面,企业对移动(Mobile,高效的智能手持设备和大量的人员流动)和云(Cloud,从基础设施到业务应用)的广泛使用导致传统中用以区分“内”“外”的网络边界(network perimeter)崩溃/消失;另一方面,以“斯诺登事件”为代表的内部人员滥用权限和以各种APT(Advanced Persistent Threat)案例为代表的黑客攻击中广泛存在着盗用内部人员账号(identity theft)、利用系统漏洞对账号提权或新建账号等事实不断提醒企业忽略“内部人威胁”(Insider Threat)的代价。无论对世界怀抱怎样的期望,企业的安全管理人员需要直面的是,无法直接、明确、持续地信任任何人:好人可能来自公共网络,坏人可能已经渗透进了内部网络;有一时糊涂的好人,有心怀不轨的好人,也有被冒名顶替的好人。

面对这样的现实,“零信任”实际上是唯一的答案。“一个都不信”,于是进行严格的身份认证和状态确认;仔细检查各种权限要素,以确定“是否得到许可”;即使一切都没有异常,也“只信这一次”;“仔细记录在案”,以便及时发现/追溯不当行为和改进管理措施。在这个主体管控链条之外,还有诸如防止披露过多信息、建立动态交流通道等各种有效的辅助措施,以保证资源访问的安全性。

这样,对于我们要说的身份管理,其作用就一目了然了。准确地识别请求者的身份,是一切的基础:如果不能识别请求者的身份,其访问请求会被拒绝,导致企业的实际业务会受到影响;如果对请求者身份的认知出现错误,或者导致其无法完成正常工作,或者使得其超越应有权限而伤害企业业务。实际上,即使不谈“零信任”,在传统的边界防御语境下,忽略“内部人威胁”,身份管理也是必要的。相对应的,为了实现“零信任”架构,在身份认证之外,还需要状态确认和上下文分析,需要有适应业务现实、满足安全要求的动态资源访问策略并严格管理和执行,需要有持续的监控、记录、分析和改进。

另一方面,对于大范围扩大“身份管理”的范畴,甚至延伸到通过“以身份为边界”构建“零信任”,个人非常不看好。网络空间中业务的运行建立在账号基础上,各种资源(设备、系统、服务和数据等)都有其对应的账号管理体系,分别面对不同的用户群体以满足各自的业务需求。在此基础上构建大一统的身份管理,进行统管统控,不但需要克服巨大的复杂度、提供超高的稳定性,需要满足实际部署中广泛的兼容性和集成要求、保证在系统切换过程中现有业务的平稳运行,还需要提供日常管理的灵活性、有效性和持续性。基于个人的认知和实际的产品/项目经验,我不认为有现实的可实践性——当然,从销售的角度看,在某些环境中能出大单~

同时,即使将防止合法用户的身份被冒用也勉强纳入身份管理的范畴,再要通过身份管理去完成鉴别合法用户的恶意操作和误操作、区分和管理软件程序的自动处理等等必须的安全管理就有点跨度太大了。实际上,由于物理空间与网络空间的绝对差异,可以断言,强行将物理空间的自然人与网络空间的请求者绑定、将所有资源的请求者最终落实到具体自然人的努力都必然失败。