原创作者:青藤云安全COO 程度

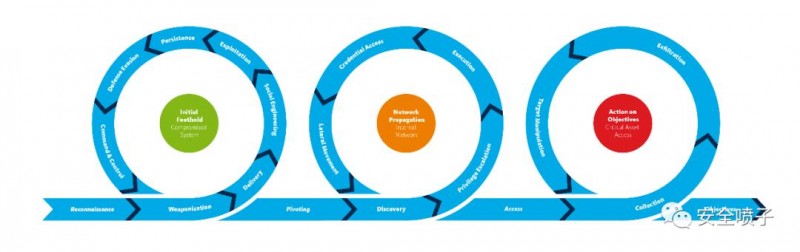

在Kill Chain攻击框架发布了近10年后,ATT&CK框架做为后继者极大丰富了攻击分析和场景,包含了黑客渗透过程中利用具体的各种技术。在这么多攻击技术和手段的攻击下,传统的安全设备堆叠已经失守。比如各种Webshell的混淆、加密流量、社会工程对于终端的渗透,这些技术基本都可以穿透所有的传统安全产品下堆叠出的安全架构和系统。

在FireEye 的M-Trends 2020 Reports中,发现攻击者隐藏或者驻留时间的中位数为56天。近几年的威胁检测时间都在不断缩短,主要是由于对于内部威胁的情况发现较早,极大的减少了中位数,但是外部威胁的驻留时间还在141天,接近5个月之久。

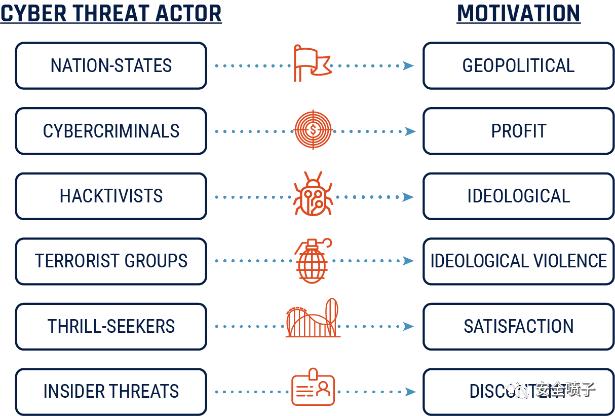

高级威胁的存在背后是拥有高级黑客技术的人和相关的动机。对于攻击行为的动机可以分为随机的、自动化的、报复性的、经济目的、政治目的和军事目的,威胁的等级也不同。攻击者组织方式无论从时间精力和武器库的丰富度来说,对于防御方来说都是极大的不平衡。缺少高级的攻击防御经验、没有太多时间精力去保证全面的安全,缺乏相关高级的技术手段来应对。

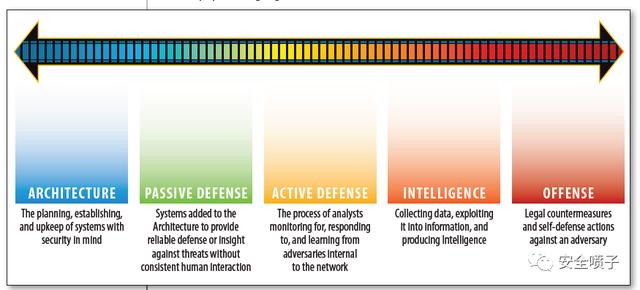

根据Sans网络安全滑动标尺模型有五个阶段,架构安全、被动防御安全、主动防御安全、威胁情报和反制安全。在整个安全建设的过程中,目前整体都是在架构安全和被动防御安全这两个方面努力,而在主动防御方面,投入的技术、人力和产品还严重不足。要提高整个安全态势向更高层面的提升,必须要重视主动防御安全的建设。

针对以上四种情况:1. 攻击手段多样性,2.攻击者驻留时间长,3. 高级威胁检测难度高,4. 安全建设的进一步要求,网络威胁狩猎(Cyber Threat Hunting)应运而生。威胁狩猎是主动安全的代表性技术,依赖于相关技术手段和人的知识,利用威胁狩猎可以减少我们目前的威胁。威胁狩猎的定义:威胁狩猎是一个高级安全功能,集成了主动防御、创新技术、技术专家以及深度威胁情报来发现和阻止恶意的并且极难检测的攻击行为。同时,这些攻击行为也是传统自动化的防御无法检测出来的。

一、威胁狩猎相关概念

1.威胁狩猎、SOC和事件响应的关系

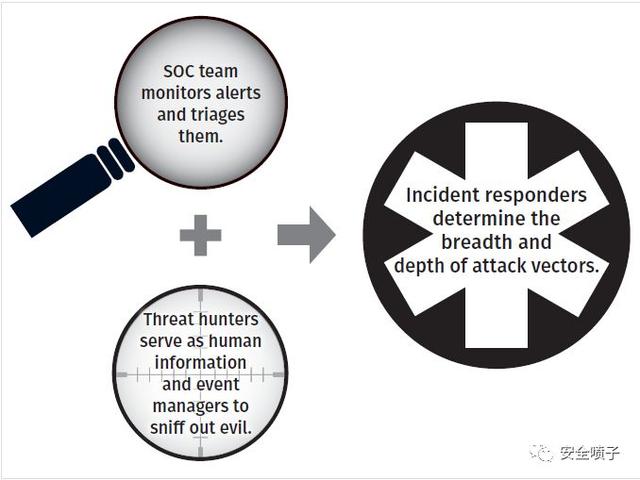

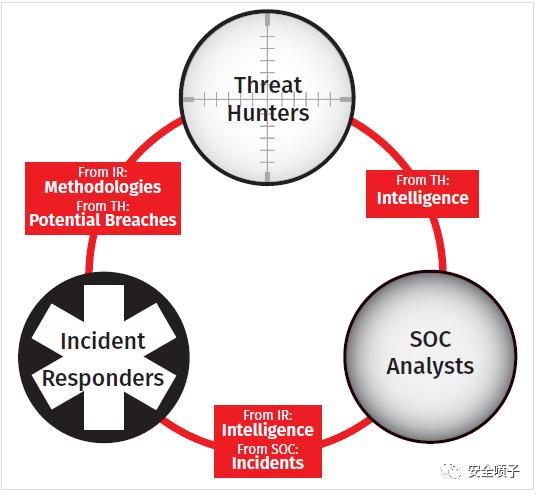

威胁狩猎与SOC运营中心以及IR事件响应的关系如下图所示:

SOC团队主要是运营维护日常的安全设备和SIEM报警以及如何分类处置这些事件;威胁狩猎团队主要是基于一些数据和征兆进行分析安全事件,而不是直接的安全报警;事件响应团队根据这两个团队提供的信息进行相关的动作以及后面如何处理、取证、恢复等。

三者的联系在于,威胁狩猎将安全情报输送给SOC团队,并且从事件响应团队获取狩猎方法论。SOC团队将安全事件发送给事件响应团队,并从该团队获取情报。事件响应团队接受来自威胁狩猎和SOC团队的事件或者潜在的渗透行为。

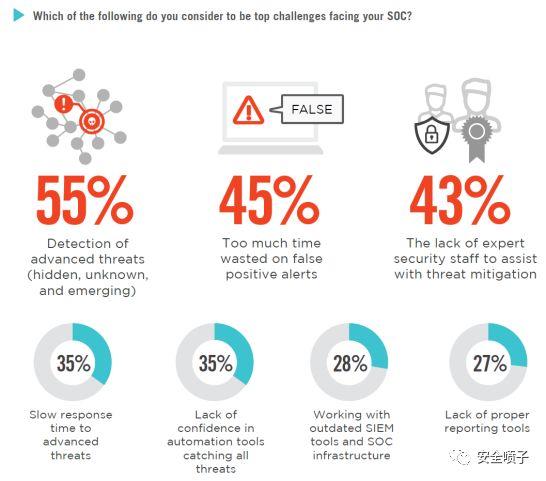

在2019年的Threat Hunting报告中,受访者关于SOC有一些问题是目前很难解决的,比如一些高级威胁、处理误报时间、以及缺乏专家型人才、响应时间太慢等等。

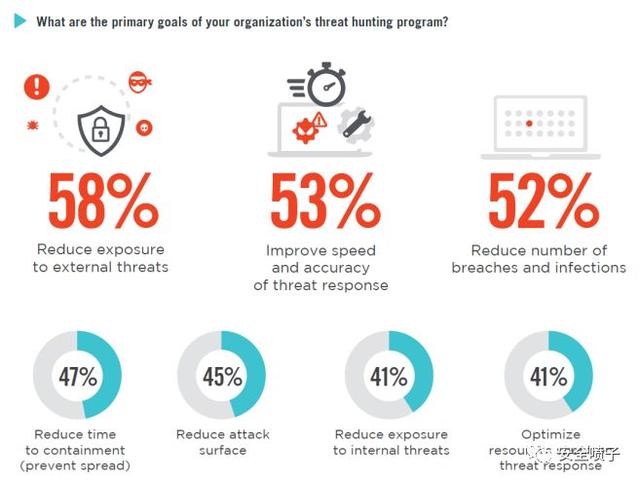

针对这种情况,威胁狩猎的主要的目的是减少外部威胁暴露面、提高威胁响应的速度和准确性,减少入侵的数量以及响应时间。

2.威胁狩猎的过程

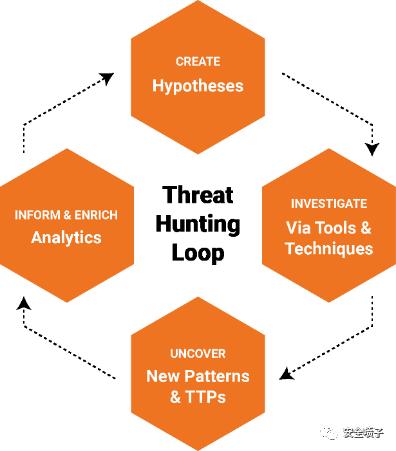

威胁狩猎是一个持续的过程,也是一个闭环。基本都是基于假设作为狩猎的起点,发现IT资产中的一些异常情况,就一些可能事件提前做一些安全假设。然后借助工具和相关技术展开调查,调查结束后可能发现新的攻击方式和手段(TTP),然后增加到分析平台或者以情报的形式输入到SIEM中,可能触发后续的事件响应,从而完成一次闭环。

3. 威胁狩猎的方式

威胁狩猎过程的起点是假设,但是这种假设有三种假设来源,也是狩猎的方式:

基于分析的方式:分析分为两种,基本数据分析以及机器学习的UEBA的高级分析方式。

基于重点的方式:皇冠珍珠分析法,基于IT资产中比较重要的资产进行重点关注。

基于情报的方式:根据威胁情报提供的内容,进行威胁狩猎。

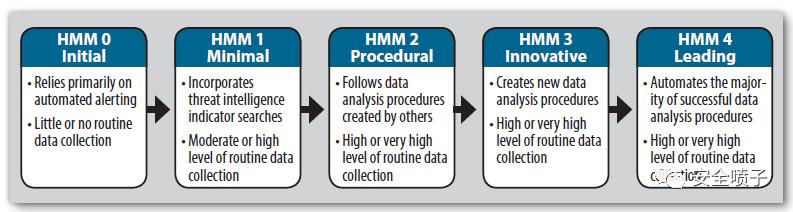

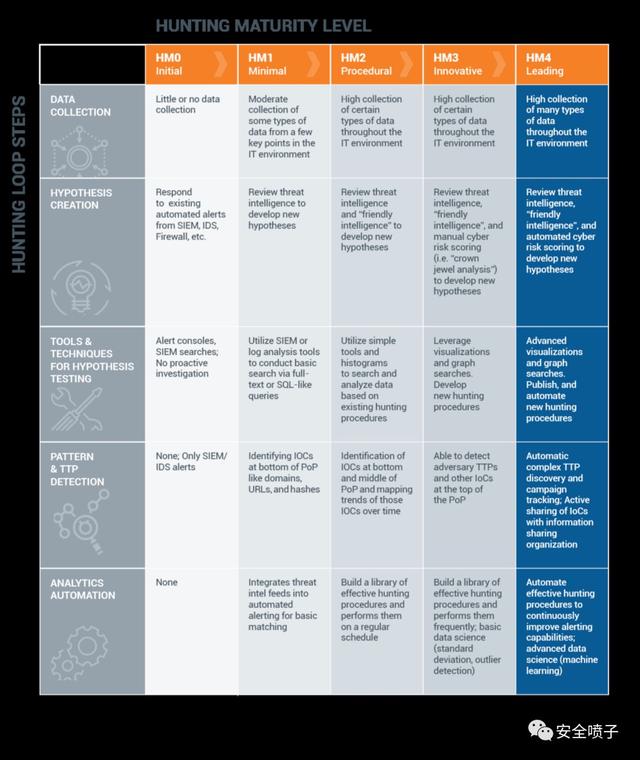

4. 威胁狩猎的成熟度

威胁狩猎也有成熟度评价,可以根据自身的安全建设情况进行相关的成熟度规划。主要有两个维度进行评价:分析水平和数据收集水平。从低到高主要分为:

Level 0:基本的自动化报警但没有数据收集;

Level 1:有一定的威胁情报处理能力和一定的数据收集能力;

Level 2:遵循数据分析的流程和较高级别的日常数据采集;

Level 3:有一些新的分析流程和高级别的日常数据收集;

Level 4:自动化大部分的分析过程和高级别的日常数据收集。

更全面的成熟度加入了假设的来源、使用的工具以及对于威胁情报的使用水平。

二、威胁狩猎的开展

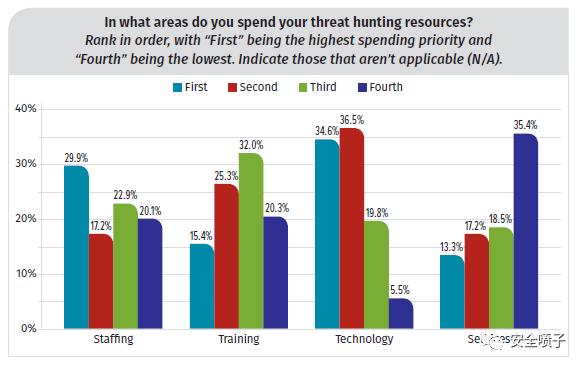

SANS 2019年的威胁狩猎调查报告显示,对于威胁狩猎的预算情况排序,大部分的预算会放在技术和产品的采购上,其次是在员工的招聘上,需要有新员工补充,排在后面的是培训和服务。

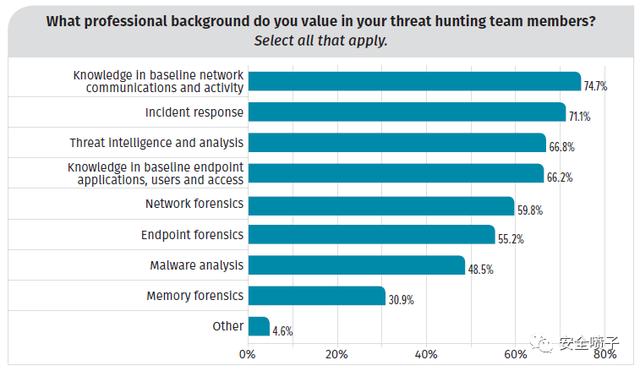

对于威胁狩猎人员技能方面,其中75%的受访者认为威胁狩猎团队需要具备网络知识、事件响应、威胁情报分析以及终端相关知识等等。

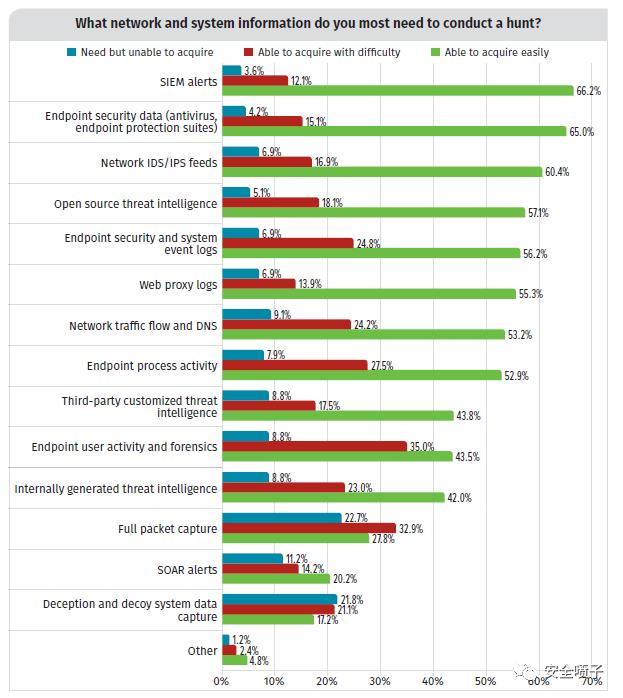

对于工具和数据收集的方面,SIEM报警、终端事件数据、IPDS数据、威胁情报、终端日志数据是排名靠前的几类数据来源。

开展威胁狩猎活动需要考虑三点:人员、流程和技术。

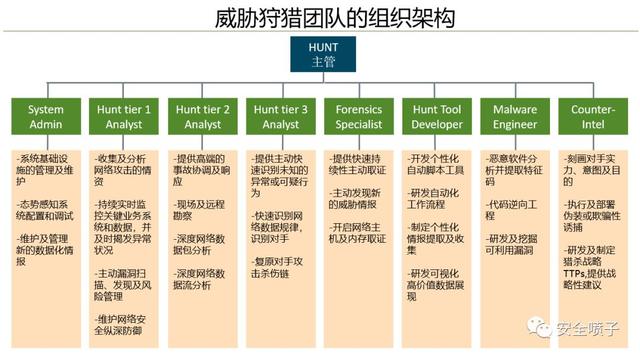

其中,对于人员的规划,需要考虑招聘、培训以及服务外包三种方式。对于未来预期有长期需求但内部员工短时间内很难习得的技能,采用招聘的方式来引入能力;对于现有员工的能力提升,需要加强培训增强员工对某些知识的理解;对于一些高级技能,若招聘成本太高,同时培训周期太长时,可以采用外包服务的形式来解决临时需求。威胁狩猎的团队组织架构如下:

威胁狩猎团队的人员组织,需要7种角色,有些角色可以合并为一个人,不一定是7个角色7个人。第一个角色是系统管理员,主要针对SIEM系统的维护以及威胁狩猎平台的管理;狩猎初级分析师可以使用SIEM系统和威胁狩猎平台,处理报警和一些基本平台使用。狩猎中级分析师具有对威胁情报、日志的分析能力,同时也具有渗透测试和网络协议的知识。狩猎高级分析师具有风险等级评估、漏洞管理、网络包和日志的深度分析能力、以及恶意软件分析能力。取证专家对于内存、硬盘要有专业的取证知识,可以做时间链分析。狩猎工具开发人员要具备开发经验,可以自动化一些狩猎场景。恶意软件分析工程师,主要负责恶意软件的逆向,熟悉汇编语言等内容。安全情报人员,具有情报资深经验,能够筛选、使用、开发威胁情报。

上文从流程方面介绍了威胁狩猎的具体过程,下面从管理角度描述一下整个威胁狩猎的过程,一共分为六个步骤:目的确认、范围确认、技术准备、计划评审、执行、反馈。

对于威胁狩猎的目的确认,必须要描述清楚相关的目的和预期达到的结果,跟前文中解决的那四个问题相关。范围确认阶段主要是为了确认要达到预期结果,需要开发的威胁狩猎的假设用例。技术准备阶段要确认,在基于假设用例的情况下,需要采集哪些数据和哪些技术和产品。计划评审是对范围确认和技术准备的内容进行评审,确认其是否能真正能满足目的。接下来就是执行阶段,主要是看实际效果。最后进行复盘来检查每项活动中的一些不足,进行持续改进。

比较重要的是两个阶段:范围确认和技术准备。范围确认首先要进行测试系统的选择。对于测试系统,要确认需要哪些数据和技术手段来进行威胁狩猎。其次,假设用例的开发尤为关键。假设用例作为威胁狩猎的核心,是威胁狩猎分析的起点,来源于对数据的一些基本分析和高级分析,威胁情报的使用和收集以及对TTP的理解,甚至是一些核心能力的使用,比如使用搜索的分析能力。

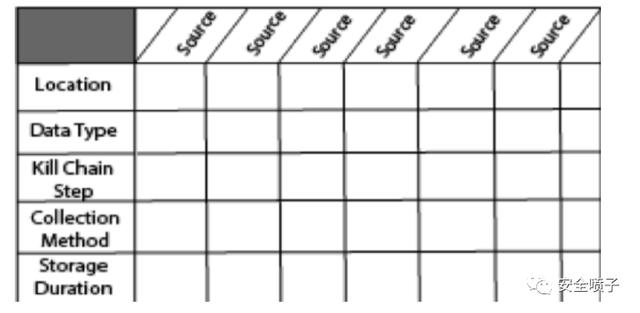

威胁狩猎技术方面包含三项准备工作:数据收集、产品技术选型和威胁情报的使用。关于数据收集,要利用数据收集管理架构CMF

(Collection Management Framework),来评估收集的数据。可以根据以下几个维度进行考虑:位置、数据类型、KillChain阶段、收集方法和存储时间。当然也可以参考更细、更有针对性的ATT&CK的TTP收集粒度,DeTT&CT项目就是可以看出数据收集的范围、质量和丰富度。总体来说,数据收集的内容主要有三种——终端类型数据、包数据和日志数据。在每类数据中,要按照要求的格式和接口提供相关数据。收集形式主要有拉和推两种方式,即主动拉取数据和推送数据。

在产品技术选型中,核心产品要考虑两种平台型产品:一种是围绕SIEM产品展开的威胁狩猎内容,要有威胁狩猎的模块,另外一种威胁狩猎的平台型产品来实现这个功能,当然也可以考虑这两个产品进行联动。以SIEM为核心进行威胁狩猎平台的对接,其他类型的安全产品的数据接口要能开放,并能对接SIEM产品。作为威胁捕猎的核心产品或者模块要有以下几种能力:安全大数据的分析能力、查询搜索能力和威胁情报处理能力。分析能力作为核心能力,不仅仅在于基本的筛选、分类以及排序,还需要高级的分析能力,比如UEBA的能力。根据机器学习算法来进行建模分析,来定位一些异常行为,极大地降低了分析的难度。查询搜索能力是维持威胁狩猎日常运营的能力,一些疑似的攻击行为可以通过查询进行定位并可以进行深度定点分析。查询搜索也是实现ATT&CK场景的基础,很多场景的检测可以通过查询搜索能力来完成对于ATT&CK场景的覆盖。最后一个方面就是威胁情报的使用,威胁情报的识别和使用是威胁狩猎平台比较常见的功能,可以根据痛苦金字塔的威胁情报的使用,可以先从简单的文件hash和恶意IP开始使用,然后逐步加强对威胁情报的使用能力,到最后的TTP,乃至自己生产威胁情报。

三、威胁狩猎解决方案

关于威胁狩猎解决方案,从产品到运营落地,重点介绍三类产品和服务:SIEM类产品、终端类产品和MDR服务。

1. SIEM类产品

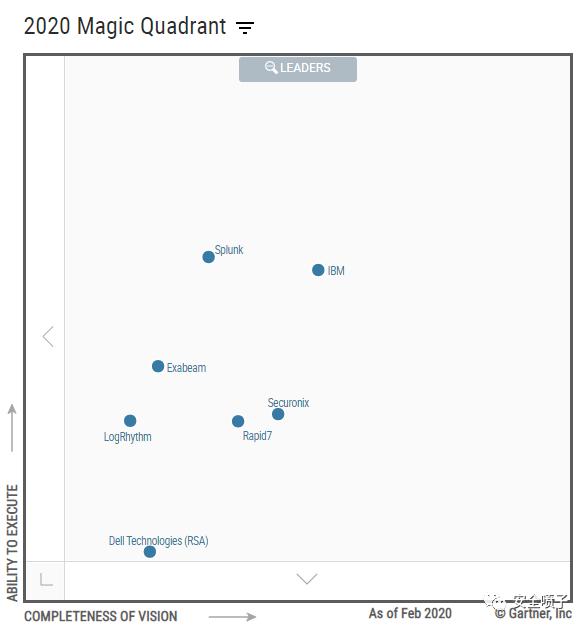

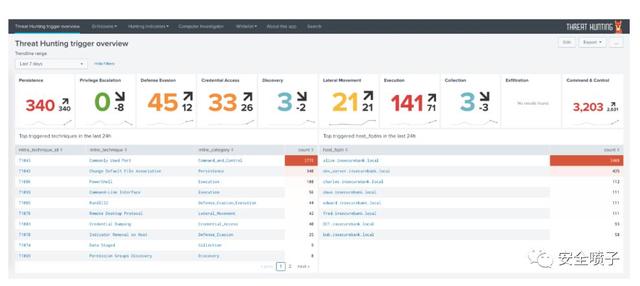

SIEM类产品是安全品类中的集大成者,也是威胁狩猎的核心。参照2020年SIEM魔力象限的领导者象限,这些厂商都以Threat Hunting作为SIEM的主要功能之一,作为下一代SIEM的一项主要功能。

IBM的QRadar作为SIEM的主流产品,已经广为大家所知,i2是威胁狩猎的产品,X-Force是将威胁情报产品作为整体解决方案。IBM i2 核心提供了多种可视化分析方法,主要包括可视化查询 (Visual Search)、链接分析(Find Linked)、路径分析(Find Path)、群集分析(Find Clusters)、社会网络分析(SNA)等分析算法与分析工具。自动布局一直是可视化分析能力的难点和重点,在这块十分出色。通过这些可视化的分析工具来实现最终的威胁狩猎。

Splunk的Threat Hunting能力主要是通过其强大的SPL语言实现的。作为大数据平台的领导者,安全只是其中一块业务。在其splunkbase里面有相关的app,基本思路就是将sysmon采集的数据导入Splunk然后进行ATT&CK映射,相对比较局限于windows系统。

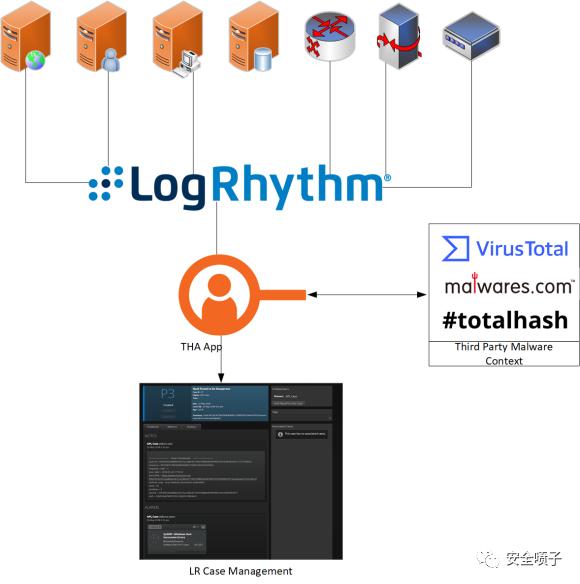

Logrhythm的威胁狩猎是通过Threat Hunting Automation app实现的,可以看出来主要依托于威胁情报进行自动化分析。这种能力相对来说比较简单,可以应付一些场景。

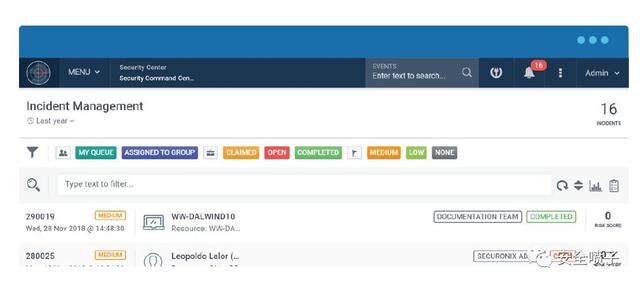

Securonix将搜索和威胁狩猎作为核心能力。威胁狩猎方面可以进行自然语言搜索,可以很快捷地进行搜索来进行威胁假设验证,也可以进行威胁情报的ioc的验证,同时可将数据导出并可视化。

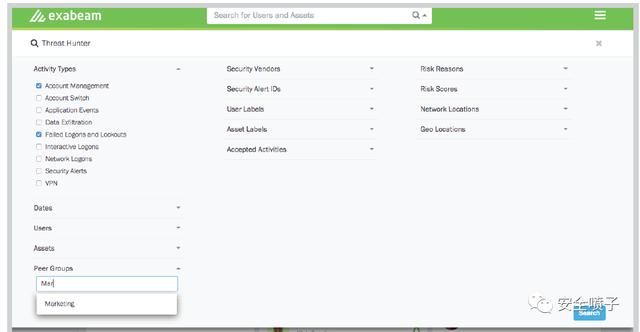

Exabeam威胁狩猎产品Threat Hunter依托的能力主要是搜索、查询、旋转、钻取能力,同时也有威胁情报的使用能力。

2. 终端类产品

鉴于终端类产品位置的重要性,且端点有时候也是威胁高发地和最终的落脚点,所以,通过终端安全产品实现威胁狩猎更是事半功倍。

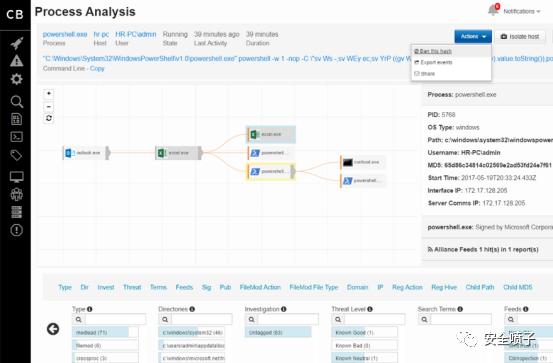

Crowdstrike的Falcon OverWatch是其威胁狩猎模块,核心能力是实时的威胁可见性,也是很重要的一个feature。其次也有威胁情报的处理能力。

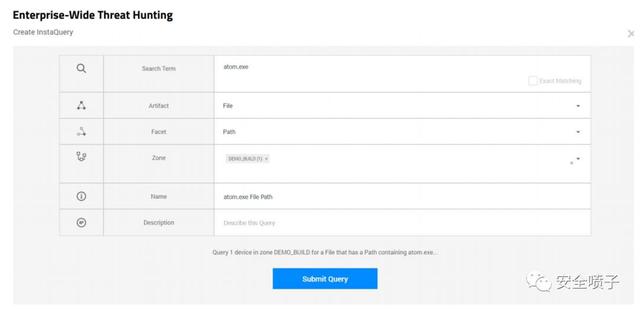

Cylance的威胁狩猎主要突出了其查询引擎CylanceOPTICS InstaQuery,可以查询文件、注册表、进程、网络连接等安全信息。

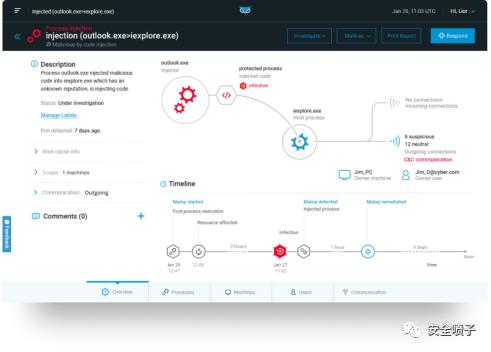

Cybereason威胁狩猎的能力较为全面,有事件关联分析,有时间轴展示,同时也有搜索能力。对于一个威胁,Cybereason能把其来龙去脉解释得很清楚,而不是只是简单的报警。

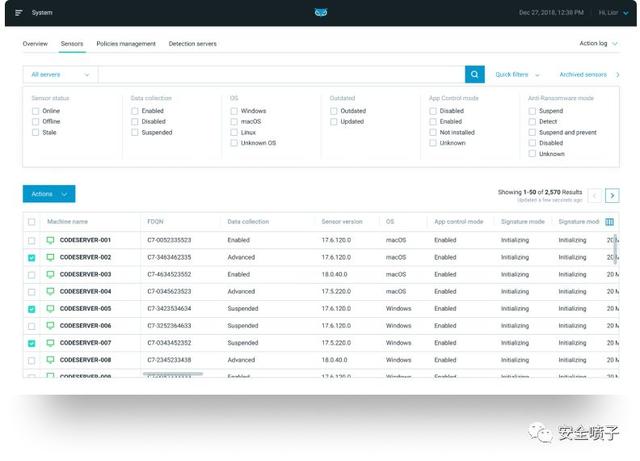

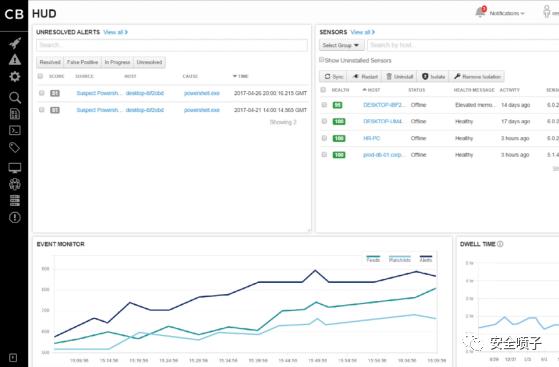

Carbon Black也有可视化能力和查询能力,同时也有事件关联分析和威胁情报处理能力。

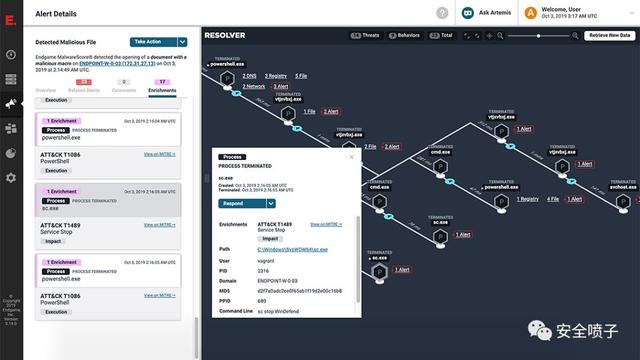

Endgame已经被Elastic收购,其开源的EQL是一个很好实现威胁狩猎的查询语言,可以进行ATT&CK检测场景的实现。同时结合Elastic的产品堆栈,能够实现更多的分析场景。

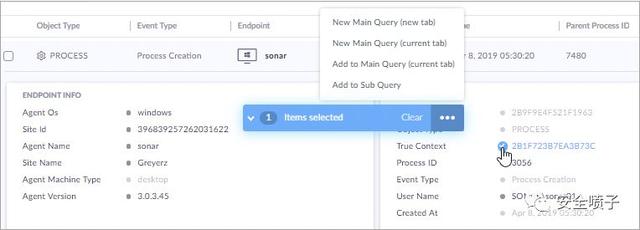

SentinelOne拥有True Context ID专利技术,可以对每个终端进行数据建模。如果某个终端发生异常事件,通过这个技术就可以迅速查询当时现场一些细节信息,包括进程、文件。

3. MDR类服务

对于MDR类服务,由于甲方可能存在的人员不足或者是技能不足,还需要依赖相关高级的威胁狩猎能力外包。由于能够提供威胁狩猎的上述产品的公司都会推出相关的MDR服务,这里就只选取一家专注于MDR威胁狩猎服务的公司。

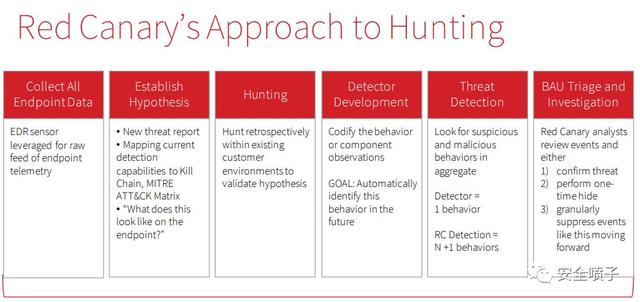

Red Canary一般会使用Carbon Black进行服务,威胁狩猎的内容包括收集终端数据、建立建设、进行狩猎验证、进行用例开发、进行威胁检测、验证威胁。

综上所述,威胁狩猎作为可以减少攻击驻留时间的重要能力,已经得到了业内大部分人的认可和重视。威胁狩猎的方式和成熟度已经进行了定义,可以参照定义进行相关能力建设。开展威胁狩猎需要从人员、流程和技术三个方面进行充分考虑。最后,从能力角度而言,威胁狩猎解决方案要具备三个基本能力:强大的查询能力、分析能力和威胁情报处理能力。也应该考虑MDR服务的形态,让威胁狩猎更好地落地。关于威胁狩猎的下个阶段——事件响应(Incident Response),也是RSAC 2020的热点议题之一,将在后续的文章中讲解。