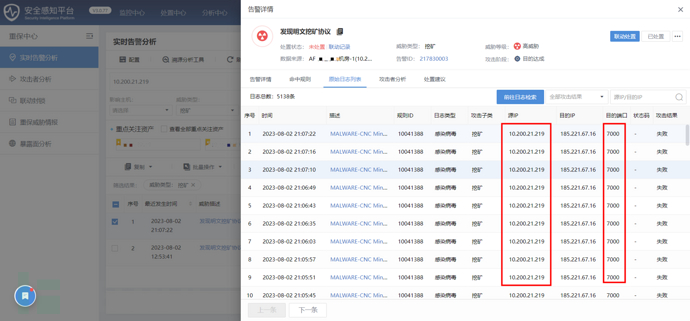

通过态势感知平台,发现大量内部DNS服务器有恶意请求,且告警描述为:试图解析僵尸网络C&C服务器xmr-eu2.nanopool.org的地址,通过截图可以看到,用户每5分钟会定期向目的地址发送3次请求。

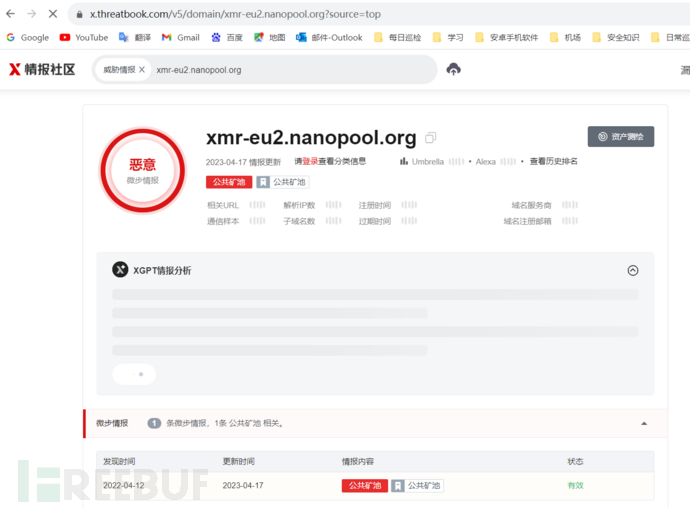

针对此域名,我们通过查询微步在线情报,查询该域名为恶意公共矿池

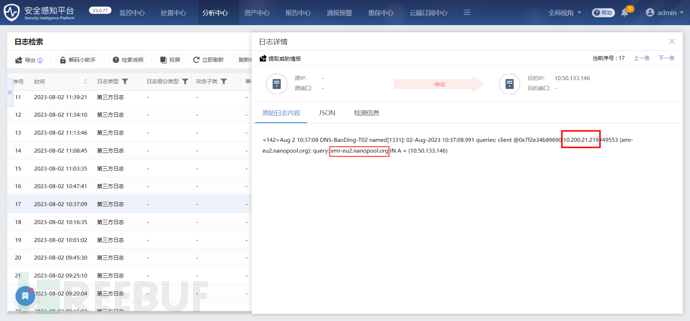

我们前期已经通过日志接入,将DNS的请求日志全部通过syslog服务,传递日志回来,因此可以针对性查找到是谁向dns服务器发起的请求。

通过筛选dns日志,查询域名xmr-eu2.nanopool.org

最后锁定到用户IP:10.200.21.219请求了该恶意矿池

同时通过搜索该IP的告警信息,也同时确认了,该用户有挖矿行为,每分钟都有多次请求公网地址185.221.67.16 port 7000的行为

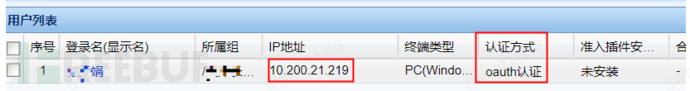

通过身份认证系统,确认用户信息

找用户——提供专杀工具——杀毒

结果令人苦恼——全零

专杀没办法,碰运气,手动吧

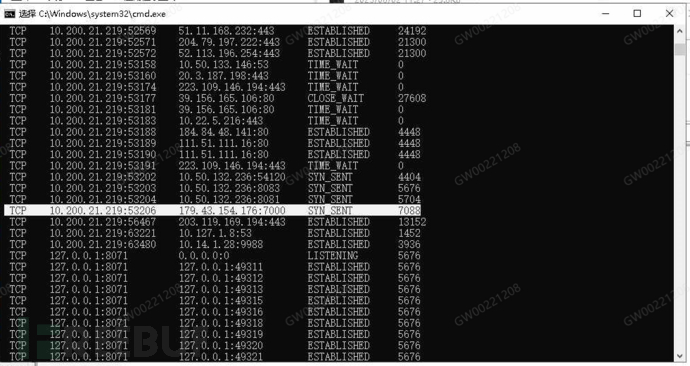

登录用户电脑,先进行用户系统端口监听

netstat -ano

找什么?找到目的地址为外网,且端口为7000的这一条,因为我们之前排查到用户的访问请求端口就是7000,就是上面标记的那一条,然后找到对应PID为7088

拿到PID,就去进程里找进程

你打开的时候可能没有这个7088的PID进程,记住你需要等!进程会反复跳,并且不一定是持续存在的,这个里有个小技巧,按照PID项排序可以更方便你找到他。

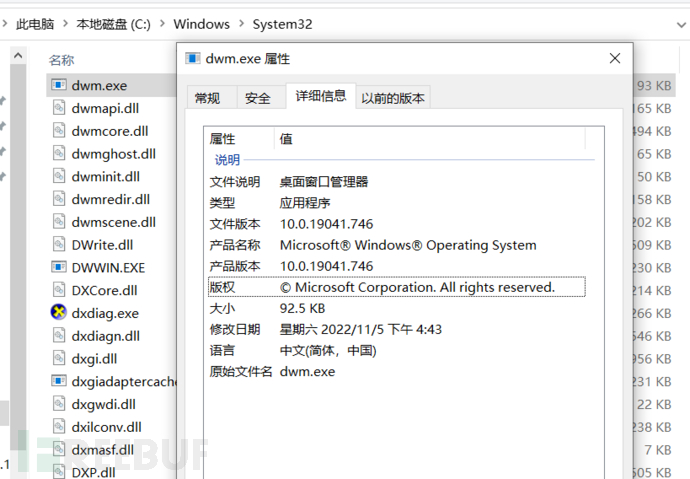

我们锁定到了进程是dwm.exe,打开位置为C:WindowsSystem32

当时忘了截图,文件被篡改了,现在只能提供正确的截图了,是这样的。有版权,有签名。

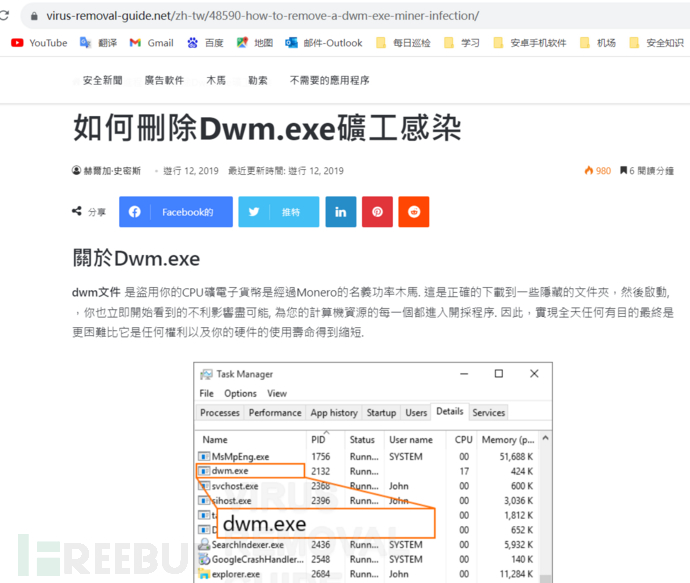

以下是dwm.exe挖矿病毒的一些材料:https://virus-removal-guide.net/zh-tw/48590-how-to-remove-a-dwm-exe-miner-infection/

最后找专杀,解决!

还有,专杀结束后,重启电脑,再依次执行以下2条命令(管理员运行cmd)

SFC /scannow Dism /Online /Cleanup-Image /RestoreHealth本文作者:, 转载请注明来自FreeBuf.COM