关于Rastrea2r

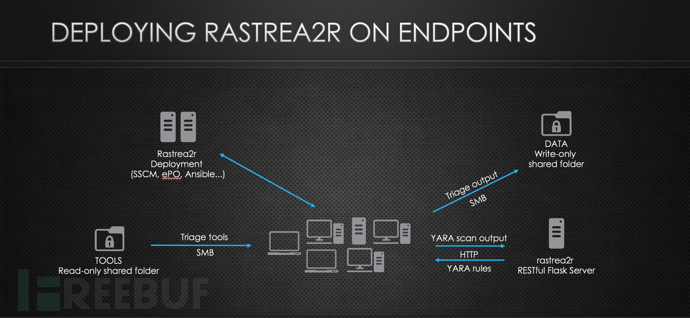

Rastrea2r是一款功能强大的开源工具,该工具支持跨平台,能够帮助事件响应人员和SOC分析人员在几分钟之内对可疑系统完成分类,并在数千个终端节点上搜索入侵威胁指标IoC。为了解析和收集远程系统中我们所感兴趣的威胁内容(包括内存转储),Rastrea2r可以跨多个终端节点来执行系统内部工具、命令和其他第三方工具(包括自定义脚本),并将输出结果保存到一个中心化的共享存储中,以便我们执行后续的自动化或手动分析。通过使用客户机/服务器的RESTful API,Rastrea2r还可以使用YARA规则在多个系统的磁盘和内存上查找IoC。

作为一款基于命令行的工具,Rastrea2r可以很容易地集成在McAfee ePO以及其他AV控制台中,这将很大程度上方便事件响应人员和SOC分析人员收集取证信息并寻找IoC。

支持的功能

1、威胁/IoC快速分类;

2、取证信息收集;

3、收集Web浏览器历史记录;

4、支持收集Prefetch数据;

5、内存转储;

6、基于Yara规则实现磁盘扫描;

7、基于Yara规则实现内存进程扫描;

工具运行流程

工具依赖

yara-python==3.7.0

psutil==5.4.6

Requests=2.19.1

Pyinstaller=3.3.1

工具下载

广大研究人员可以直接使用下列命令将该项目源码克隆至本地:

$git clone https://github.com/rastrea2r/rastrea2r.git $cd rastrea2r

工具所需的其他依赖组件可以直接在一个虚拟环境中通过提供的makefile文件来完成安装。

创建一个包含所有工具依赖组件的虚拟环境:

$make venv //Upon successful creation of the virtualenvironment, enter the virtualenvironment as instructed, for ex: $source /Users/ssbhat/.venvs/rastrea2r/bin/activate

工具帮助信息

$python rastrea2r_windows.py -h usage: rastrea2r_windows.py [-h] [-v] {yara-disk,yara-mem,triage,memdump,triage,web-hist,prefetch} ... Rastrea2r RESTful remote Yara/Triage tool for Incident Responders positional arguments: {yara-disk,yara-mem,triage,memdump,triage,web-hist,prefetch} modes of operation yara-disk 对磁盘文件/目录对象执行Yara扫描 yara-mem 对内存中正在运行的进程执行Yara扫描 memdump 从终端节点获取内存转储 triage 从终端节点收集分类信息 web-hist 生成指定用户账号的Web浏览器历史记录 prefetch 生成prefetch数据视图 collect 从终端节点获取取证信息 optional arguments: -h, --help 显示工具帮助信息 -v, --version 显示工具版本信息和退出 Further more, the available options under each command can be viewed by executing the help option. i,e $python rastrea2r_windows.py yara-disk -h usage: rastrea2r_osx.py yara-disk [-h] [-s] path server rule positional arguments: path 要扫描的文件或目录路径 server rastrea2r REST 服务器 rule REST 服务器的Yara规则 optional arguments: -h, --help 显示帮助信息和退出 -s, --silent 静默输出模式工具运行演示

以macOS为例:

$cd src/rastrea2r/windows/ $python rastrea2r_windows.py yara-disk /opt http://localhost example.yara

以Windows为例:

$rastrea2r.exe collect tools.myserver.com data.myserver.com

工具使用演示视频

演示视频1:【基于命令行使用Rastrea2r实现事件响应和分类】

演示视频2:【基于命令行使用Rastrea2r执行远程Yara扫描】

演示视频3:【Rastrea2r整合McAfee ePO使用-客户端任务&执行】

许可证协议

本项目的开发与发布遵循MIT开源许可证协议。

项目地址

Rastrea2r:【GitHub传送门】

参考资料

http://rastrea2r.readthedocs.io/

https://www.blackhat.com/us-16/arsenal.html#rastrea2r

https://www.youtube.com/watch?v=0PvBsL6KKfA&feature=youtu.be&a

本文作者:, 转载请注明来自FreeBuf.COM