一、工具简介

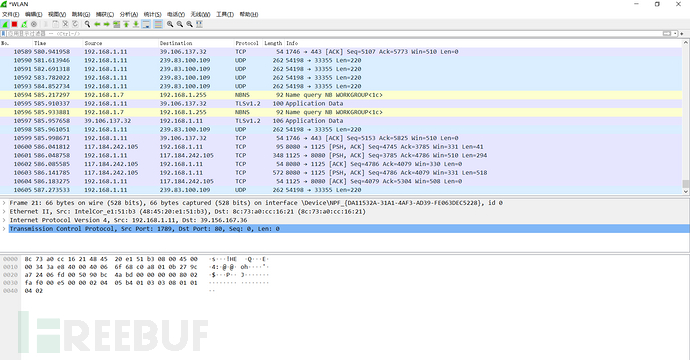

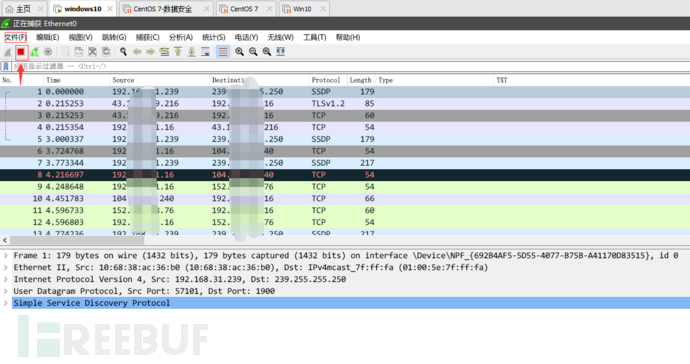

1. 工具界面:wireshark抓包成功后的界面长这样

2. 基本原理:Wireshark使用Winpcap作为接口,直接与网卡进行数据报文交换

2. 基本原理:Wireshark使用Winpcap作为接口,直接与网卡进行数据报文交换

3. 适用范围:

– 流量抓包分析

– 攻击流量分析

4. 下载地址:Wireshark官网

二、功能模块

(一)抓包保存

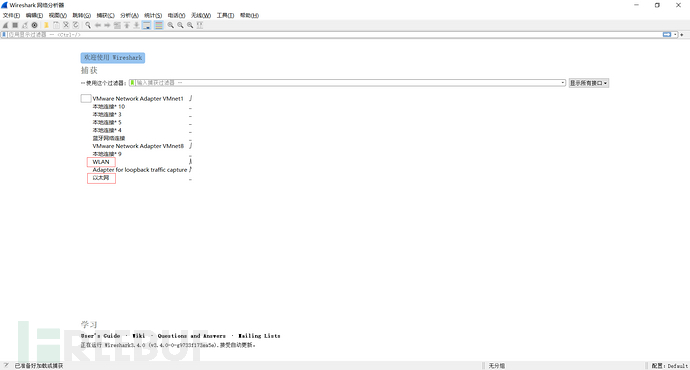

1. 选择网卡:打开Wireshark,选择抓包的网卡

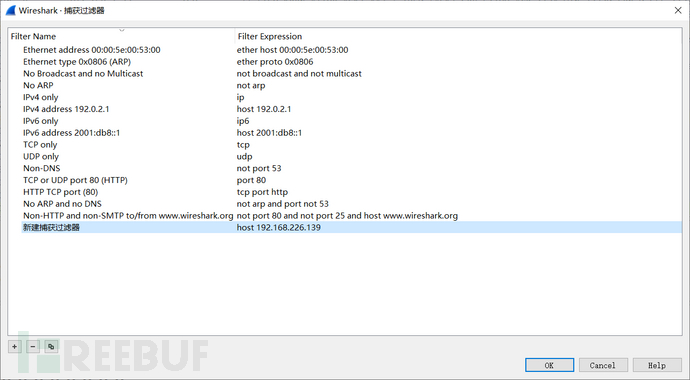

2. 抓包前过滤:可以选择捕获模块,选择捕获过滤器。当然也可以编辑捕获过滤器,按照已有规则进行新增过滤器规则

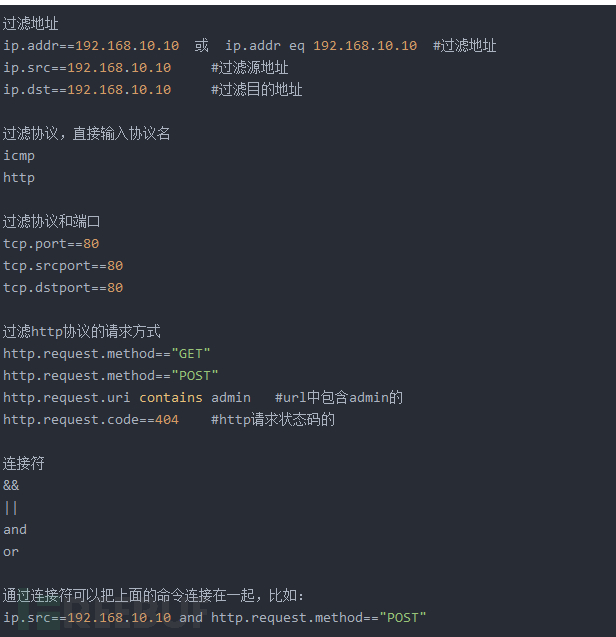

3. 抓包时过滤:在过滤框中输入过滤语法进行过滤,基本语法如下,只要记住以下的语法基本够用

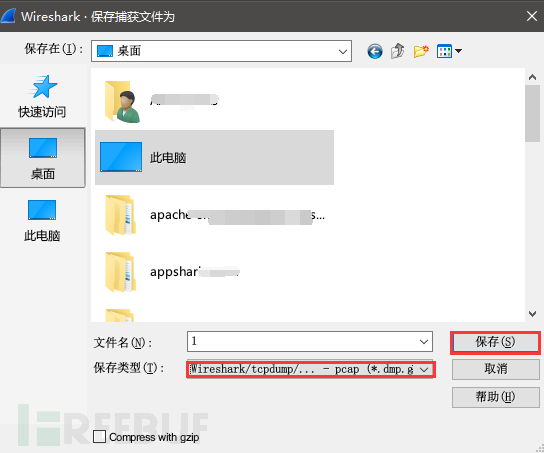

4. 保存数据包:点击停止抓包→文件→另存为→选择路径→保存为.pcap格式则可保存该数据包(可以直接用Wireshark打开)

(二)分析报文

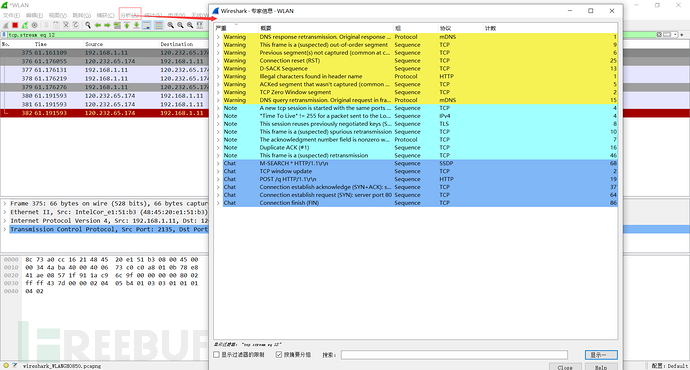

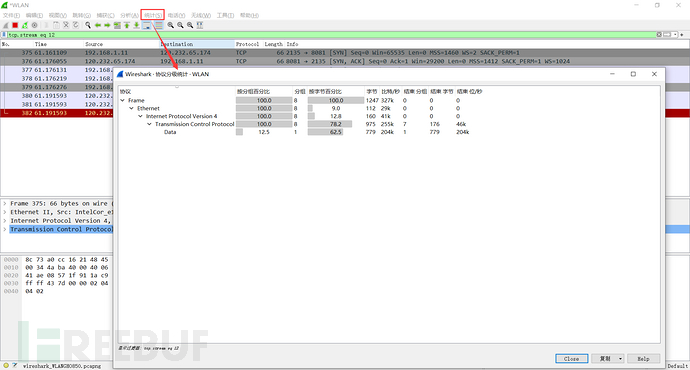

1. 大致分析:利用专家信息和协议分级中的内容判断抓取的数据流中的协议情况和数量情况

2. 基本判断:快速查看整个数据包中的基本情况,并根据具体包情况对照以下情况做出对攻击者的攻击情况判断

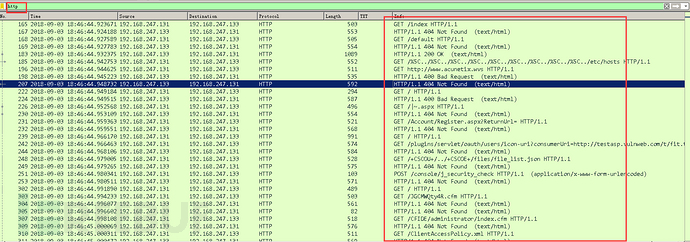

– 大量404请求→目录扫描或者爆破;

– 大量 select.fom关键字请求→SQL注入;

– 连续一个ip的多端口请求或多个ip的几个相同端口请求→端口扫描。

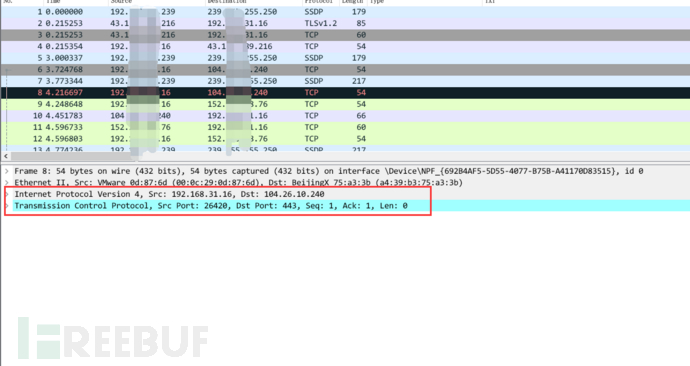

3. 详细查看:主要通过点击查看下面这两项内容判断详细情况,该项可根据不同的请求协议进行不同查看操作,详可查看第三部分内容

三、协议分析

(一)TCP协议

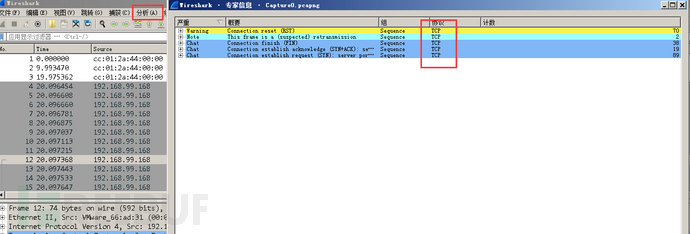

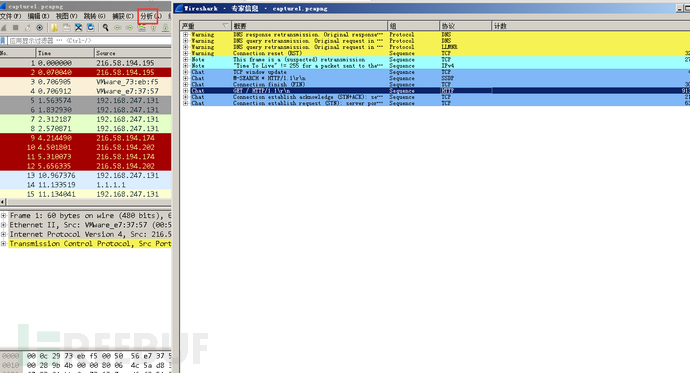

1. 大致分析:通过分析→专家信息中查看到当前协议的情况为主要TCP协议

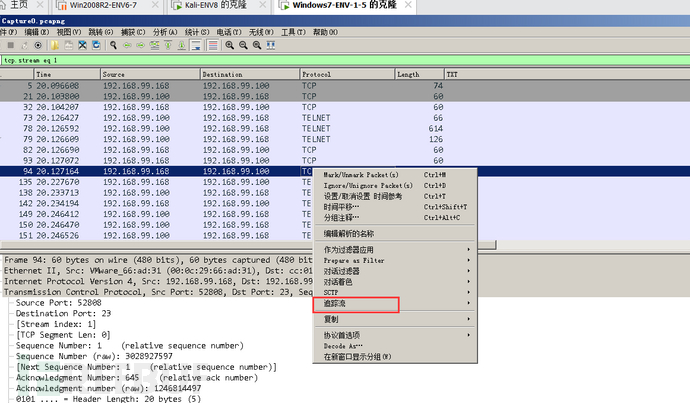

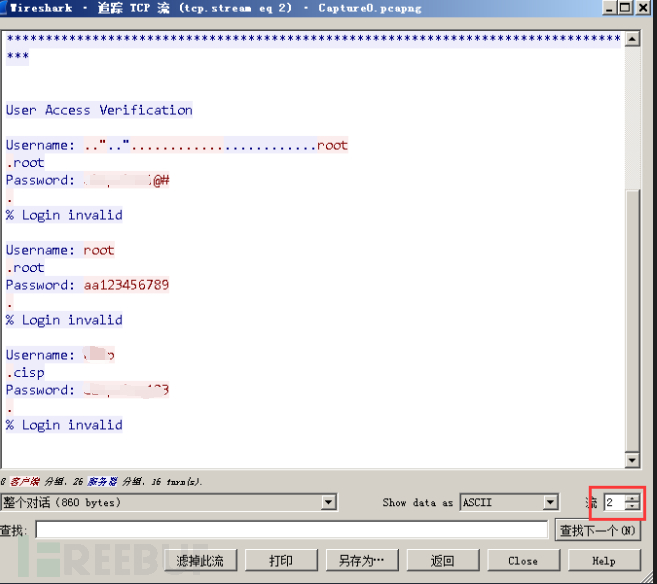

2. TCP流追踪:tcp协议筛选为在输入框中输入tcp进行筛选仅tcp流量。然后右键选择追踪流,选择TCP即可

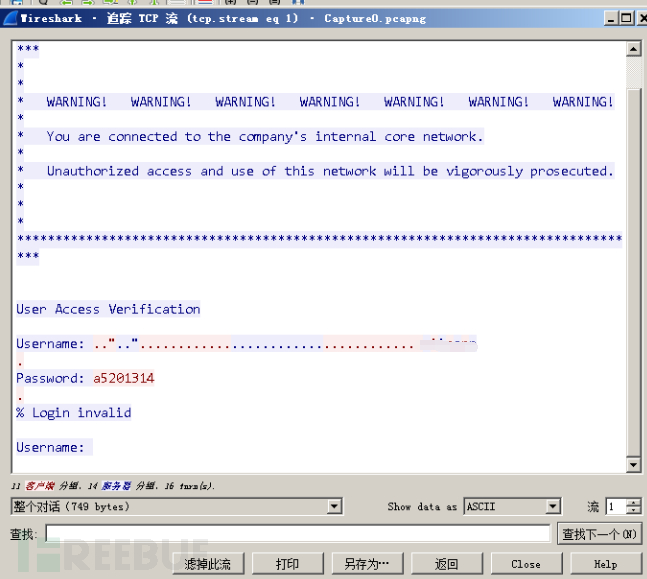

3. 分析报文:通过查看报文,分析当前攻击者的行为。如下为攻击者正在爆破密码,且未成功

4. 切换流:通过下方的追踪流切换,从而可以快速查看并判断出攻击者的行为踪迹

(二)HTTP协议

1. 大致分析:通过分析→专家信息中查看到当前协议的情况为存在HTTP和部分TCP协议包

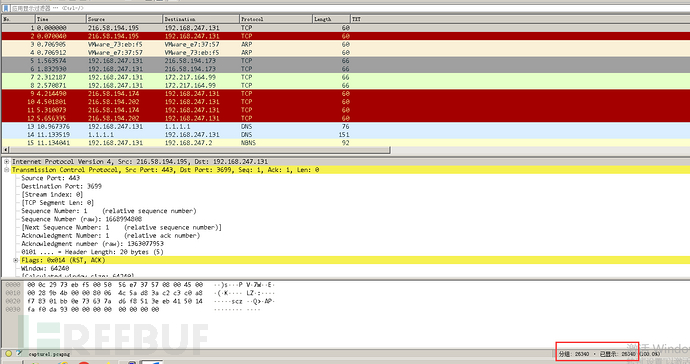

2. 数量分析:根据这些分组情况可知当前的数据包是比较多数据的

3. 基本分析:筛选为http包,发现存在较多的404页面,说明攻击者使用过扫描

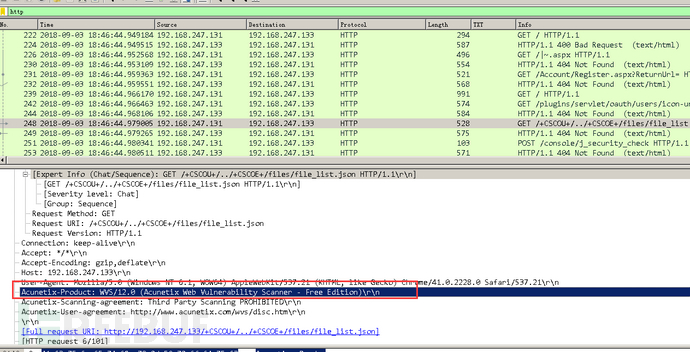

4. 详细查看:根据对数据包的分析,攻击者使用的扫描工具为AWVS

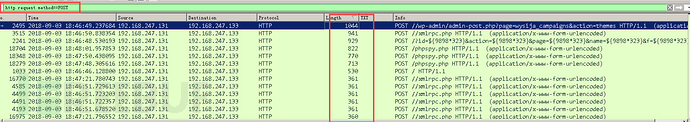

5. 筛选POST:攻击者可能已经上传文件,上传文件通常使用POST请求。使用 http.request.method==POST 来进行筛选为POST请求的数据包

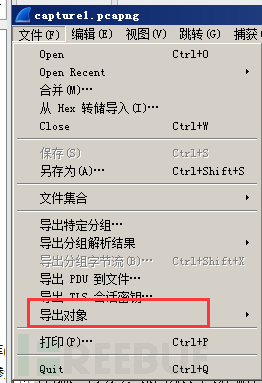

6. 导出对象:通过 选择文件→导出对象→http,从而导出请求中的包文件

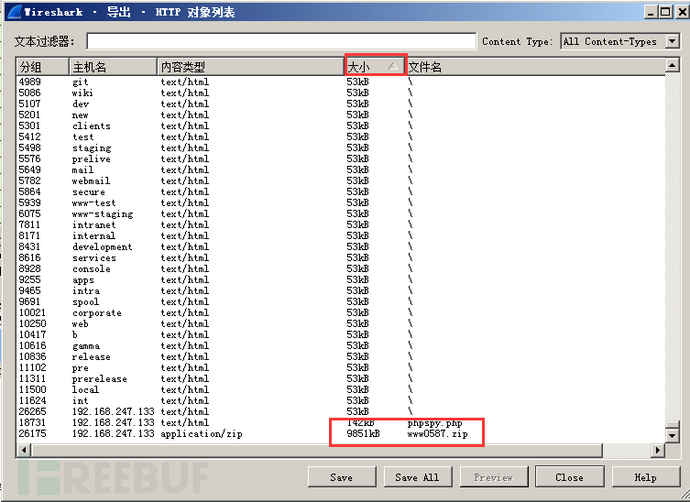

7. 筛选文件:一般后门文件包较大,可以按照包的大小进行由大到小排序,选择最大的数据包导出。或者通过查看文件名,发现有个可疑压缩包文件,从而点击该文件进行保存

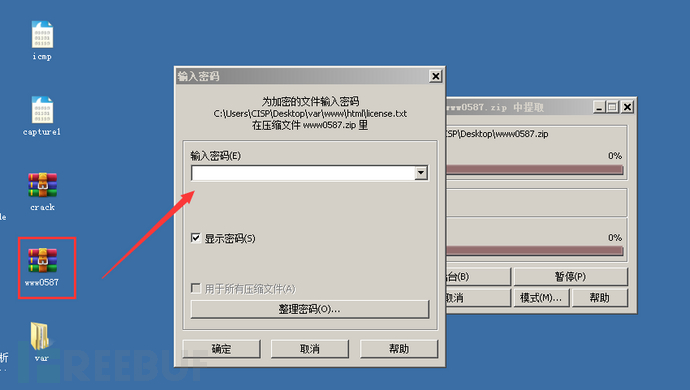

8. 解压文件:解压该文件,发现需要密码才能够解开,说明攻击者还对后门文件压缩包进行了加密

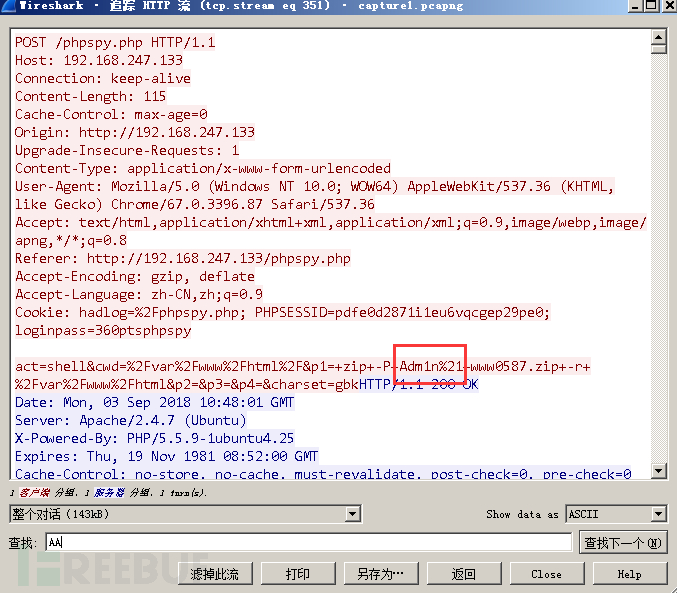

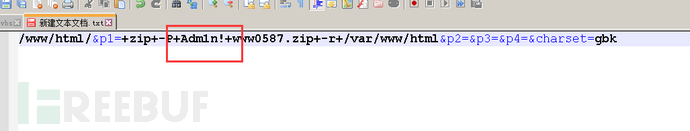

9. 追踪流查看:与TCP方式一样,HTTP协议的流量包也可以通过追踪流的方式查看具体请求信息,通过右键选择HTTP协议即可查看到该压缩包密码

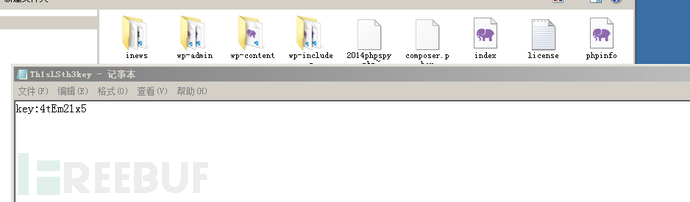

10. 解压成功:通过URL解密后获得该解压密码,使用该密码成功解压该压缩包

(三)DNS协议

1. 基本分析:DNS协议主要用于通过查看流量包中发现存在有DNS协议的流量

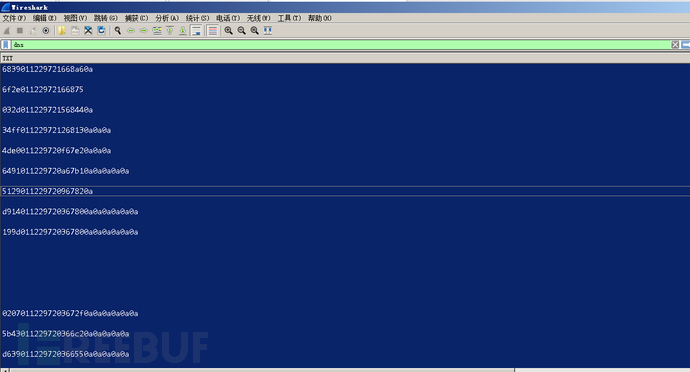

2. 筛选协议:通过输入dns来筛选只有dns协议的流量包

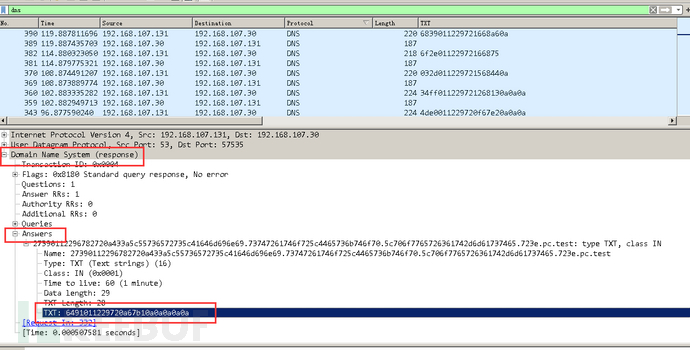

3. 详细查看:点开下方的Domain NameSystem(response),dns包中主要数据在answers的txt中

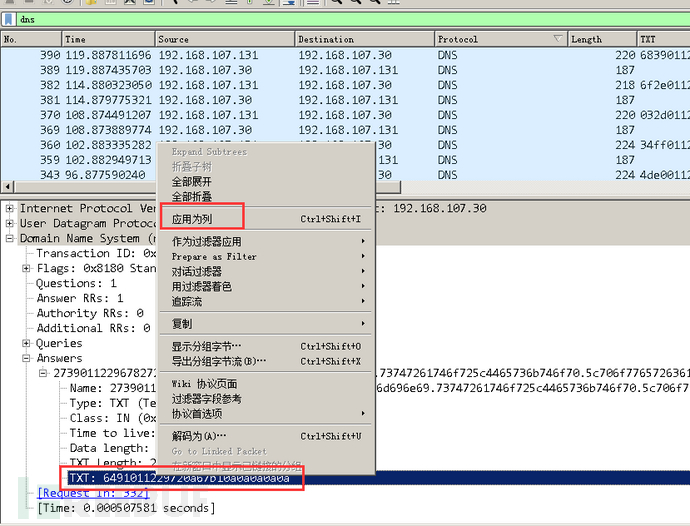

4. 应用为列:选中该TXT,并且右键选择为应用为列,从而将TXT内容也作为列展示

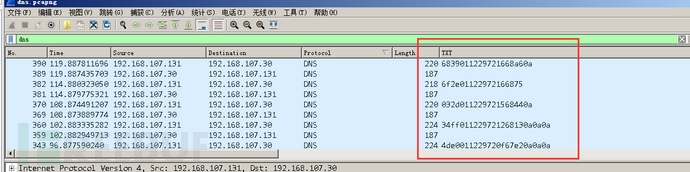

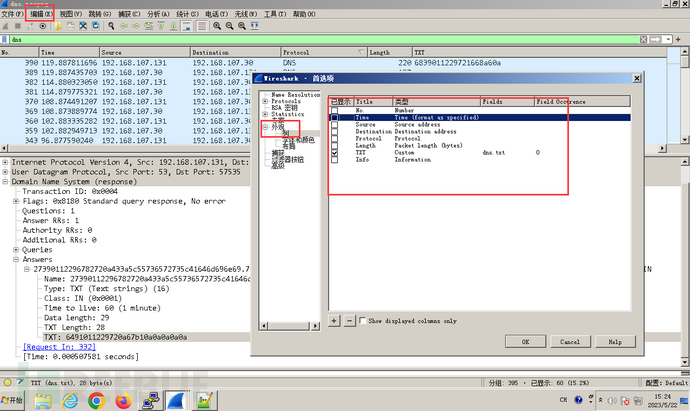

5. 单独展示:为能够顺利复制出TXT列,所以先将其他列隐藏。选择编辑→首选项→外观→列,只选择TXT

6. 全选复制:其他的列不显示后,将所有的TXT列复制,Ctrl+a然后Ctrl+c进行复制。新版本的Wireshark可以选中第一个然后按住shift选中最后一个,从而进行全选。最后选择编辑中的复制即可全部复制成功到剪贴板

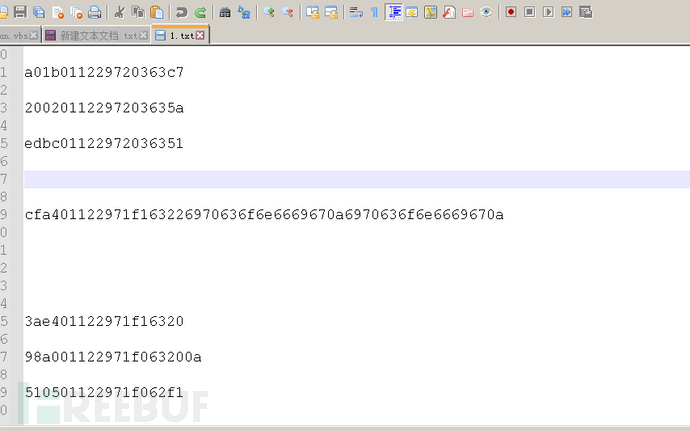

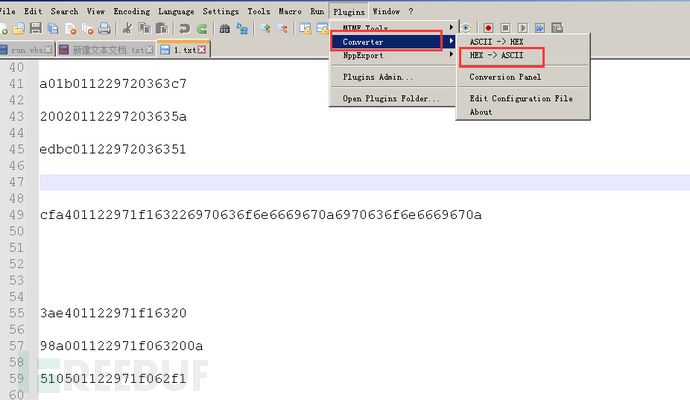

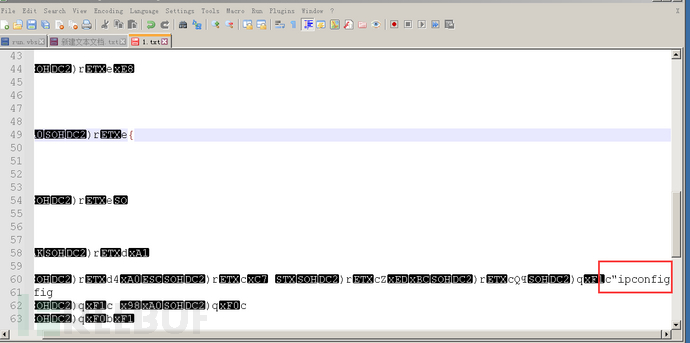

7. 粘贴解码:粘贴到额外的文件中,此时为HEX,还需要进行解码,可使用Notepad中转换成ASCII

8. 分析判断:通过转换可以查看到攻击者使用了ipconfig的命令

(四)ICMP协议

1. 基本分析:ICMP协议常用于检测网络通达性。如下中可先通过查看整体数据包,发现数据包中存在ICMP协议通信,筛选ICMP协议来选择查看仅有ICMP的数据包

2. 详细查看:ICMP数据流主要通过查看最下面的Data中的Data,点击Data参数,查看对应解码内容。如下图中可知攻击者使用了命令id

3. 逐条查看:下条数据为id命令执行后结果

(五)FTP协议

1. 基本分析:FTP协议为文件传输,所以攻击者可能通过该协议进行恶意文件传输,我们可以通过Wireshark抓包获取到攻击者传输的文件。如下图可以通过筛选FTP协议查看仅FTP协议数据包,通过INFO中的内容可以知道攻击者上传了一个压缩包文件

2. 筛选数据:FTP一般使用ftp-data来传输文件,所以可以直接输入ftp-data筛选文件上传相关的数据包。如下表明存在两个传输数据流

3. 追踪流:通过选中后右键选择TCP追踪流,可以看到存在PK字样,表明该数据包为压缩包。此时需要将ascll码修改为原始数据进行保存到桌面

4. 保存数据包:根据它的命名为key4.zip

5.解压查看:进行解压,即可查看到压缩包里的内容

四、结语

(一)问题解决

1. 没有网卡:如下图安装后没有网卡的情况

2. 运行命令:用管理员运行CMD,然后输入以下命令

net start npf

3. 重启wireshark:重启后即可看到网卡

(二)结语部分

以上即是个人关于Wireshark进行分析流量包的心得技巧,如果大家有更好的方法也欢迎沟通讨论。如果觉得有学的新芝士,麻烦点个赞哦,您的点赞和关注就是我最大的更新动力!

本文作者:, 转载请注明来自FreeBuf.COM