1、木马根据分类可以分为:

1.1、远控木马:能够远程控制感染主机,实现远程监控、文件操作、网络攻击等功能;

1.2、密码盗取木马:通过记录用户输入的键盘记录或屏幕截图方式窃取用户的密码或账号信息;

1.3、钓鱼木马:通过伪装成银行网站、商场等形式,欺骗用户输入敏感信息,从而窃取用户的敏感信息;

1.4、加密木马:通过将用户的文件加密,并要求用户支付赎金才能解密,从而达到敲诈的目的;

1.5、下载木马:能够感染主机上下载其他恶意软件,比如广告软件。

2、远程控制的木马,它可以对目标计算机进行交互性访问(实时或非实时),可以下发相应的指令触发恶意软件的功能,也能获取目标的各种数据。其交互性是双向的(攻击者-被控制端)。

3、情报的IOC往往是域名、IP、URL形式(有时也会包括SSL证书、HASH等形式),这种IOC可以推送到不同的安全设备中,如NGFW、IPS、SIEM等,进行检测发现甚至实时阻截。这类情报基本上都会提供危害等级、攻击团伙、恶意家族等更丰富的上下文信息,来帮助确定事件优先级并指导后续安全响应活动。威胁情报最普遍的使用场景,就是利用IOC情报( Indicators of Compromise)进行日志检测,发现内部被攻陷的主机等重要风险。

4、DarkComet 它是由 Jean-Pierre Lesueur(称为 DarkCoderSc)开发的远程访问木马(称为 RAT),在 2012 年初开始扩散,它用于许多有针对性的攻击,能够通过网络摄像头拍照或屏幕截图,通过连接到 PC 的麦克风窃听对话,并获得对受感染机器的完全控制。

5、DarkComet 主要功能:远控,对用户行为进行监控并为攻击者开启 SYSTEM 后门,窃取用户信息并回传窃取的信息发送给攻击者,同时还可以下载其他恶意软件。

从下图看,该样本大小并不是很大,也没有进行数字签名。

通过下图工具查看到,该样本是Delphi语言开发的。相信它是80后才能接触到的开发语言,所以使用这个语言基本是上年纪了,delphi在一些早期发展起来的公司的内部工具或系统还会存在低维开发。

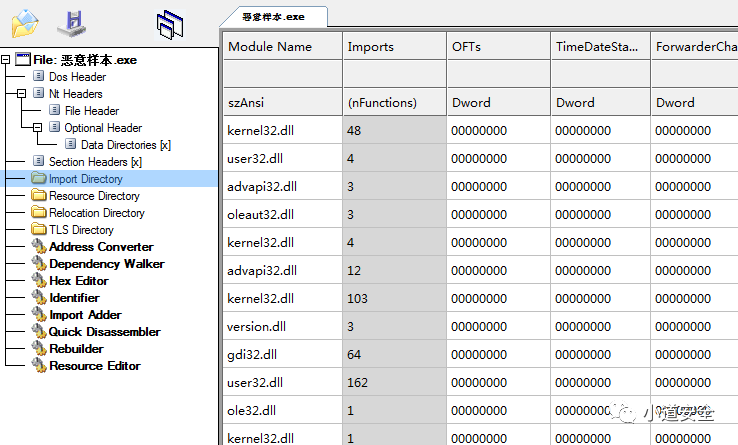

从下图的工具分析出,该样本并没有依赖第三方的dll模块,所以主要功能实现都集中在恶意样本这个exe应用程序中。

静态基础分析是不好分析出具体的功能和数据,接下来就重点动态分析下该exe样本。

1、基础隐藏启动

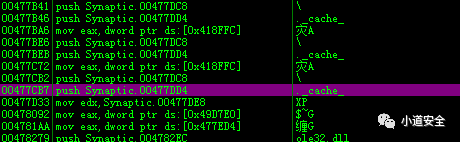

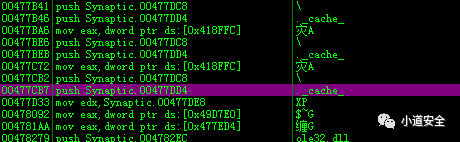

点击启动病毒样本程序后,它会先将原始的软件通过重命名为._cache_恶意样本.exe并进行设置隐藏保存,在去运行已感染病毒的exe程序。所以._cache_恶意样本.exe它是原始未感染的程序。

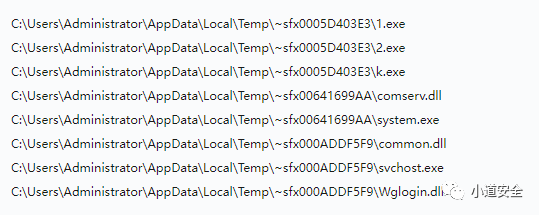

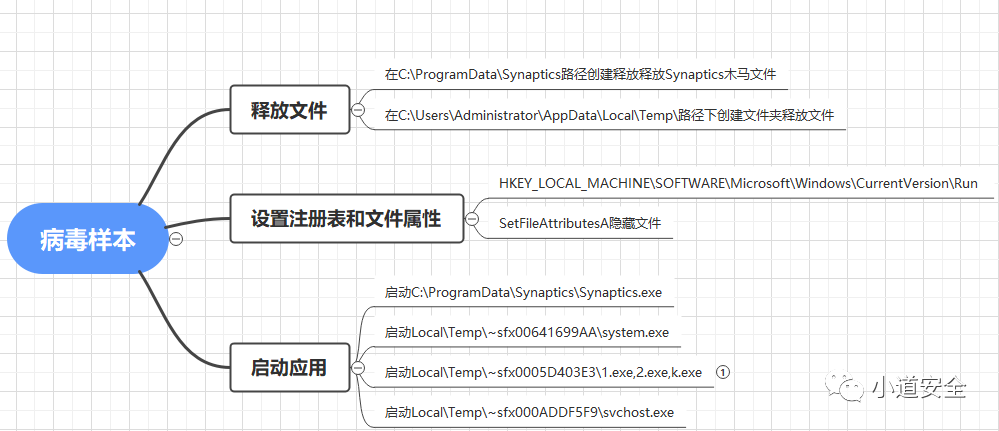

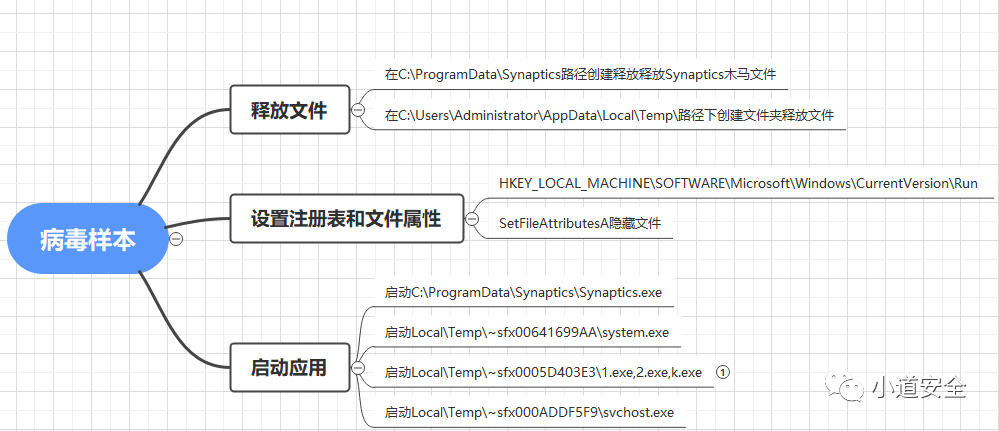

2、释放文件

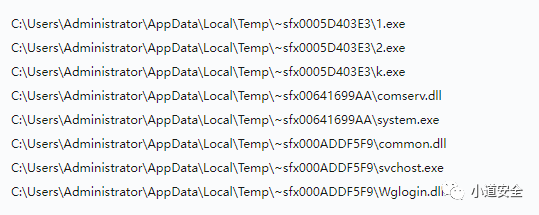

样本启动后,将所有要释放的文件在指定路径下,进行创建文件夹然后在文件夹下释放样本文件。

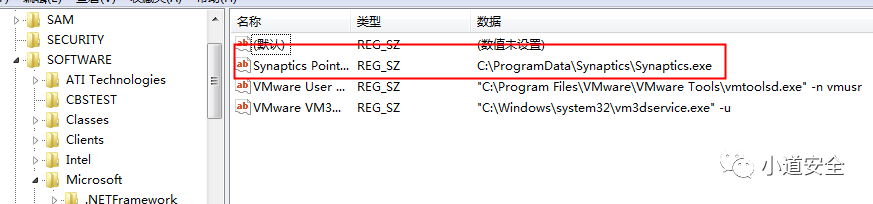

3、设置自启动

通过往注册表

HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionRun路径下写入应用程序信息,实现程序的自启动的行为。

4、启动程序

通过执行命令调用bat文件,bat文件里面实现的是启动三个应用程序功能。

下图是真正的应用程序的功能,它号称能进行查询QQ相关信息和对指定手机号码进行短信轰炸功能。

5、查询和短信轰炸

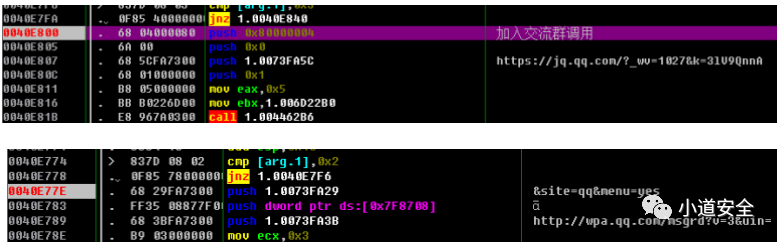

查询qq相关功能都是通过调用执行qq相关的接口去查询获取信息的。

短信轰炸功能是通过设定的几个指定域名,再循环通过设定手机号码去注册域名里面的用户,然后实现短信轰炸功能。

下图是整个应用分析功能的概述小结:

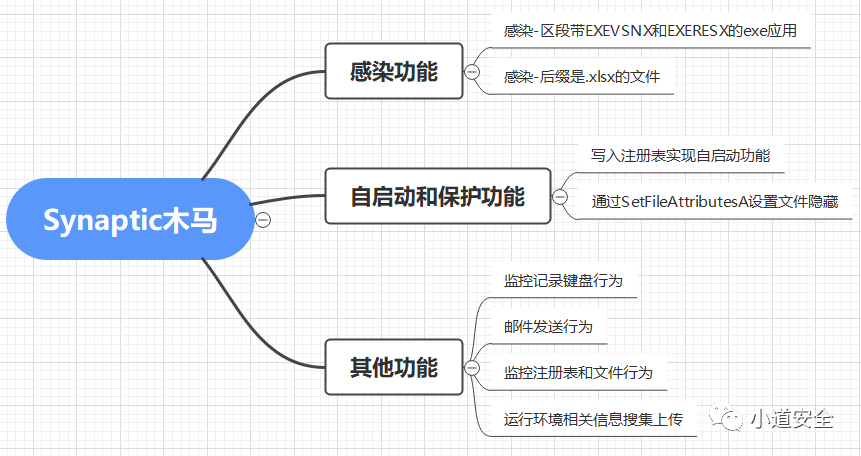

1、感染功能

通过搜索指定desktop、Downloads和Documents这三个目录下的所有的exe应用程序,并且判断这些目录下的exe程序下是否有EXEVSNX或EXERESX区段信息,如果有那么就对这应用程序进行感染传播。

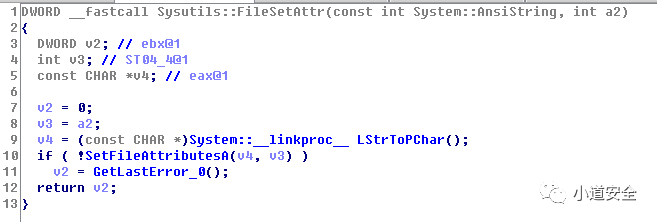

2、设置隐藏文件

通知直接调用系统SetFileAttributesA函数,将应用设置为隐藏状态,如果没有将文件属性中的隐藏属性打开,那么是没办法看到应用程序。

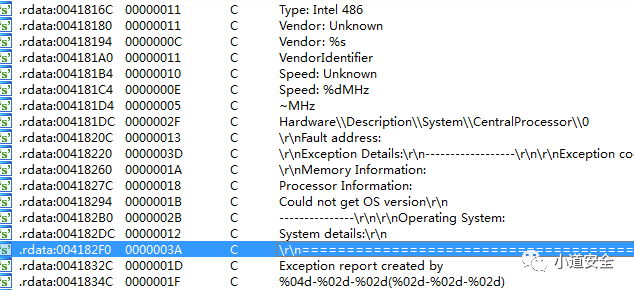

3、收集环境信息

通过获取电脑相关的系统和硬件信息,然后将信息上传到对应的服务器上。

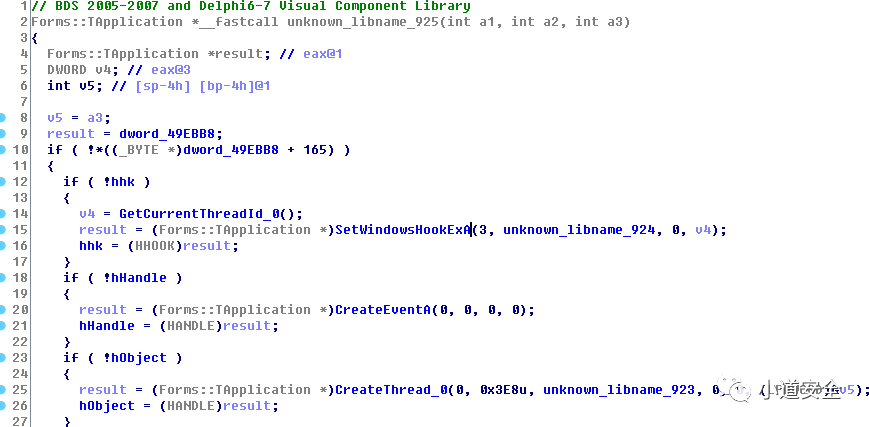

4、键盘记录

通过调用SetWindowsHookExA实现钩子注入技术,进行监控键盘的输入信息并进行相对应的信息上传。

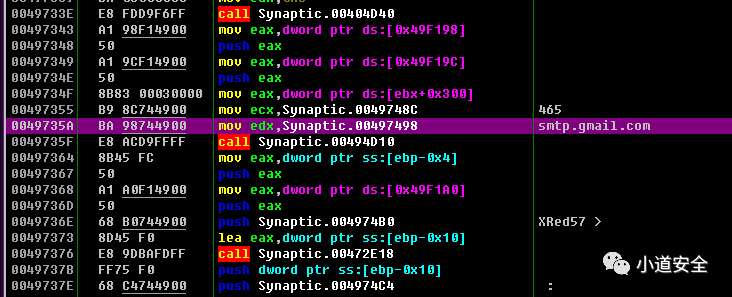

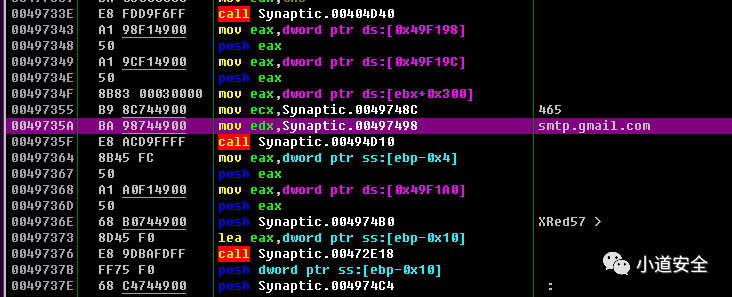

5、邮件发送

使用的是Delphi中封装好的邮件发送库,使用邮件服务器是smtp.gmail.com,它所发往的邮件目的xredlinel@gmail.com。

下图是整个应用分析功能的概述小结:

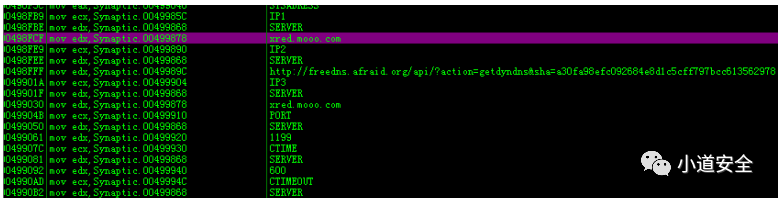

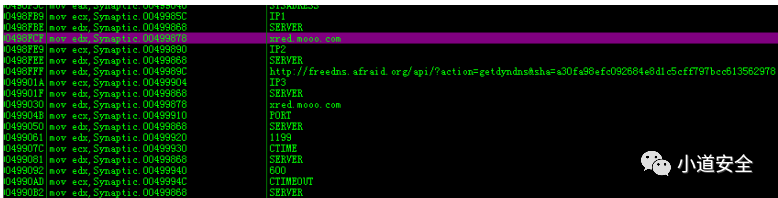

从样本中分析出xred.mooo.com它是属于危险和恶意的情报。

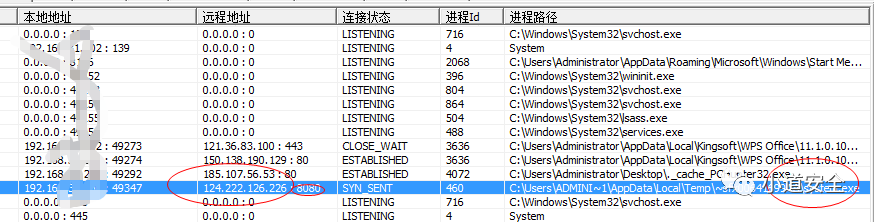

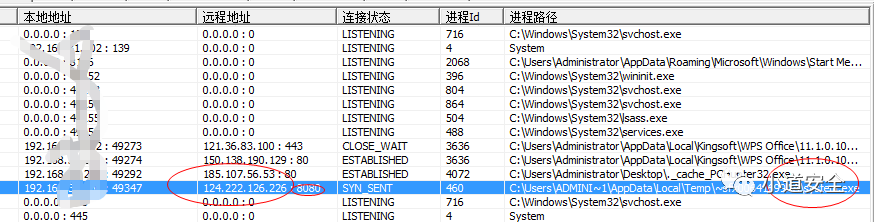

样本中的一个服务器ip:124.222.126.226地址,它也是被收录为威胁信息。

一些安全小建议:

1、网络上或者社交软件上的应用程序不要乱下载或启动:

2、系统上安装杀毒软件并更新到最新病毒库特征:

3、在运行软件安装包前,先检测下软件的大小和数字签名信息或用病毒查杀软件查杀下。

感染的修复方案(建议自动化用病毒查杀软件处理或者写程序实现):

1、通过病毒查杀软件进行查杀已感染的应用程序并修复。

2、手动方式删除注册表设置的自动启动的程序,并将进程强制关闭。

3、手动去查找Desktop、Downloads和Documents这三个目录下的所有的exe应用程序,并用工具查看是否包含EXEVSNX或EXERESX区段,如果有那么就会是被感染了,直接删除掉。(还有另外一种方式就是关闭隐藏文件功能,然后搜索关键词._cache_为前缀的应用程序,默认会先将原始的保存成这个。)

【推荐阅读 】

点个在看你最好看

本文作者:小道安全

本文为安全脉搏专栏作者发布,转载请注明:https://www.secpulse.com/archives/203338.html