简介

被动信息搜集(开源情报/OSINT)是收集目标公开可用信息的过程,通常无需与目标进行直接交互。

被动信息搜集有两种解释:

- 从不直接与目标对象进行交互。例如我们可以使用第三方来获取信息,但不会直接访问目标的任何系统或服务器

- 我们可能与目标进行交互,但只像普通的Internet用户那样进行交互

1 备忘录

信息搜集易生成大量的数据,因此我们必须妥善处理这些信息,以便在以后的渗透测试中能够利用它。

2 侦查

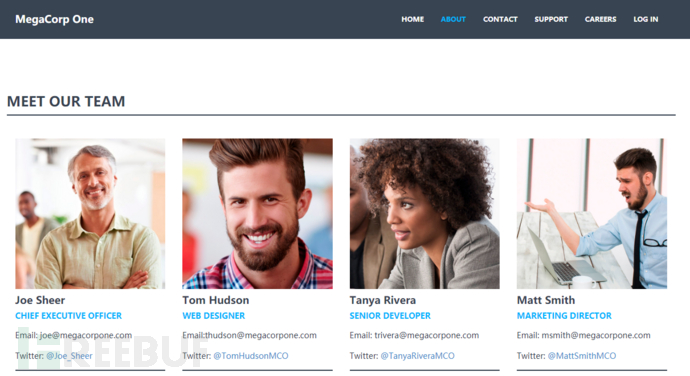

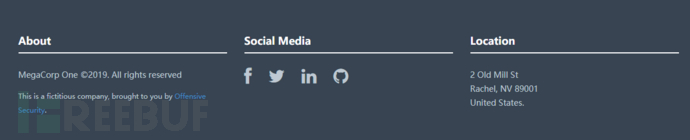

如果对方有一个网站,我们则可以通过简单的浏览该网站来收集可用信息。小型公司可能只有一个门户网站,而大公司可能有很多,其中也有可能包括一些未维护的网站。我们可以查看MegaCorpone网站(https://www.megacorpone.com),此为Kali官方搭建的虚拟网站。但请仅进行信息搜集使用,不要对其进行Web攻击!

在about页面中展示了这家虚拟公司的员工邮件以及Twitter账户,您可以关注下Email,试图找出他们的书写规律。在同一页面中显示的企业社交媒体账户也值得我们记录下来。

3 Whois

Whois是一种TCP工具,可以提供有关域名的信息:

┌──(root㉿kali-pentest)-[~]

└─# whois megacorpone.com

Domain Name: megacorpone.com

Registry Domain ID: 1775445745_DOMAIN_COM-VRSN

Registrar WHOIS Server: whois.gandi.net

Registrar URL: http://www.gandi.net

Updated Date: 2022-06-14T18:01:06Z

Creation Date: 2013-01-22T22:01:00Z

Registrar Registration Expiration Date: 2024-01-22T23:01:00Z

Registrar: GANDI SAS

Registrar IANA ID: 81

Registrar Abuse Contact Email: abuse@support.gandi.net

Registrar Abuse Contact Phone: +33.170377661

Domain Status: clientTransferProhibited http://www.icann.org/epp#clientTransferProhibited

Registry Registrant ID:

Registrant Name: Alan Grofield

Registrant Organization: MegaCorpOne

Registrant Street: 2 Old Mill St

Registrant City: Rachel

Registrant State/Province: Nevada

Registrant Postal Code: 89001

Registrant Country: US

Registrant Phone: +1.9038836342

Registrant Email: 3310f82fb4a8f79ee9a6bfe8d672d87e-1696395@contact.gandi.net

Registry Admin ID:

Admin Name: Alan Grofield

Admin Organization: MegaCorpOne

Admin Street: 2 Old Mill St

Admin City: Rachel

Admin State/Province: Nevada

Admin Postal Code: 89001

Admin Country: US

Admin Phone: +1.9038836342

Admin Email: 3310f82fb4a8f79ee9a6bfe8d672d87e-1696395@contact.gandi.net

Registry Tech ID:

Tech Name: Alan Grofield

Tech Organization: MegaCorpOne

Tech Street: 2 Old Mill St

Tech City: Rachel

Tech State/Province: Nevada

Tech Postal Code: 89001

Tech Country: US

Tech Phone: +1.9038836342

Tech Email: 3310f82fb4a8f79ee9a6bfe8d672d87e-1696395@contact.gandi.net

Name Server: NS1.MEGACORPONE.COM

Name Server: NS2.MEGACORPONE.COM

Name Server: NS3.MEGACORPONE.COM

并非所有的数据都是有用处的,但我们仍然可以获得一些有价值的信息。首先,输出显示Alan Grofield注册了此域名,而官方页面显示,Alan是IT安全主管。

我们同样找到了MegaCorpone的Name Server,其是DNS的组成。我不想在这里进行深入信息搜集,但仍应该将这些服务器添加到备忘录中。

我们同样可以执行反向查询,假设我们有一个IP地址,我们可以收集有关它的信息:

┌──(root㉿kali-pentest)-[~]

└─# whois 38.100.193.70NetRange: 38.0.0.0 – 38.255.255.255

CIDR: 38.0.0.0/8

NetName: COGENT-A

NetHandle: NET-38-0-0-0-1

Parent: ()

NetType: Direct Allocation

OriginAS: AS174

Organization: PSINet, Inc. (PSI)

RegDate: 1991-04-16

Updated: 2018-06-20

Comment: IP allocations within 38.0.0.0/8 are used for Cogent customer static IP assignments.

Comment:

Comment: Reassignment information for this block can be found at

Comment: rwhois.cogentco.com 4321

4 Google Hacking

此项技术是通过搜索引擎来进行信息搜集

4.1 符号

减号(-):强调结果不要出现关键字

星号(*xx*):模糊搜索,强制结果包含此关键字

双引号(“xx”):实现更加准确的搜索

4.2 高级搜索

site:xx :只搜索该域名的信息

inurl:xx:搜索URL网址存在特定关键字的网页

intitl:xx:搜索标题含有特定关键字的网页

filetype:搜索指定的文件类型

intext:搜索正文存在特定关键字的网页

Google hacking不仅有以上几种使用方法,我们可以在Exploit Database网站中搜索Google Hacking Database学习更多有趣的搜索方式。

5 Netcraft

Netcraft是一家英国的提供各种信息搜集功能的免费网站,我们可以使用Netcraft的DNS搜索界面(https://searchdns.netcraft.com)来搜集有关megacorpone.com的信息:

对于找到的每个Site,我们可以单击旁边的Report来查看有关服务器的其他信息和历史记录。

6 recon-ng

此工具是进行Web信息搜集的模块框架。recon-ng可以将一个模块的搜索结果反馈给另一个模块中,从而使我们快速扩展信息收集的范围。

首先,让我们在Kali中运行它:

我们需要安装各种模块才能够正常使用recon-ng。在本次示例中,我们将搜索包含github的模块:

请注意,有些模块在K列中存在星号,意味着这些模块需要第三方供应商的凭据或API密钥才能使用。

由于GitHub模块需要使用API密钥,因此我们可以使用以下命令来查看google_site_web模块:

根据其描述,此模块使用“site”来进行搜索且不需要API密钥。

我们可以使用install来安装模块。

安装模块后,我们需要加载(load)该模块,并通过info来显示有关模块所需参数的信息。

我们可以使用以下命令来设置目标域,并运行

我们可以使用show hosts 命令来查看存储的数据。

7 Shodan

Shodan是一个搜索引擎,可搜索连接到Internet上的设备,包括且不限于Internet。这包括运行中的服务器、路由器或IoT设备等。

换句话说,Google等将查找Web服务器内容,而Shodan则搜索与Internet连接的设备。在使用Shodan之前,我们必须注册一个免费的用户。

首先,我们使用hostname:megacorpone.com

Shodan将列出一系列信息,且不需要我们与用户的网站直接交互。

在这些信息中,我们可以查看到有两台OpenSSH,使用以下命令进行深入搜索:

通过结果,我们可以知道每台server上运行那个版本的OpenSSH。单击IP地址则可以检索主机摘要

我们可以在此页面上查看服务器使用的端口,服务和技术。Shodan还将透露这些识别的服务是否存在已发布的漏洞。

1.8 收集邮件

我们可以使用Harvester从多个公共数据源收集电子邮件、名称、子域名、IP和URL。

8 Maltego

Maltego是一种非常强大的数据发觉工具。其可以搜索成千上万的数据源,并使用及其巧妙地方式将一条信息转换为另一条信息。Kali中自动安装了社区版Maltego供大家学习。

总结

在本章中,我们探讨了被动信息搜集过程的基础,介绍了几种工具来查找相关公司和员工的信息。在后期的渗透测试中,这些信息通常被证明是无价的!

本文作者:, 转载请注明来自FreeBuf.COM