关于Cr3dOv3r

Cr3dOv3r是一款针对凭证重用攻击的安全分析与研究工具,在该工具的帮助下,广大研究人员可以轻松地研究和凭证重用攻击相关的安全风险。

我们只需要给Cr3dOv3r提供一个电子邮件地址,剩下的工作就可以交给Cr3dOv3r来完成了。该工具会帮助我们完成下列两个任务:

1、搜索目标电子邮件相关的公开泄漏数据,并返回包含与泄漏最相关最有用的细节结果(使用haveibeenpwned API),并尝试从发现的泄漏数据中获取纯文本密码(使用@GhostProjectME);

2、向该工具提供一个密码或泄露的密码,然后它会针对一些知名网站(例如:Facebook、Twitter、Google…)来尝试这些泄漏的凭证数据,并告诉我们是否能够登录成功,以及是否有验证码屏蔽了我们的登录尝试;

工具使用场景

1、检查目标电子邮件是否存在任何泄漏,然后使用泄漏的密码对照网站进行检查;

2、检查找到的目标凭据是否在其他网站/服务上重复使用;

3、检查从目标/泄漏中获得的旧密码是否仍在任何网站中使用;

工具依赖

Python 3.x或2.x(推荐使用Python 3)

Linux或Windows操作系统

安装有Python 3的macOS系统

工具安装

Windows安装

我们可以直接访问该项目的【Releases页面】直接下载编译好的Cr3dOv3r,并解压工具源码。

接下来,然后使用pip命令和项目提供的requirements.txt安装该工具所需的其他依赖组件:

git clone https://github.com/D4Vinci/Cr3dOv3r.git cd Cr3dOv3r-master python -m pip install -r win_requirements.txt python Cr3d0v3r.py -h

Linux安装

广大研究人员可以使用下列命令将该项目源码克隆至本地:

git clone https://github.com/D4Vinci/Cr3dOv3r.git

然后使用pip命令和项目提供的requirements.txt安装该工具所需的其他依赖组件:

cd Cr3dOv3r python3 -m pip install -r requirements.txt python3 Cr3d0v3r.py -h

Docker使用

git clone https://github.com/D4Vinci/Cr3dOv3r.git docker build -t cr3dov3r Cr3dOv3r/ docker run -it cr3dov3r "test@example.com"

工具使用

usage: Cr3d0v3r.py [-h] [-p] [-np] [-q] email positional arguments: email 待检测的电子邮件/用户名 optional arguments: -h, --help 显示工具帮助信息和退出 -p 不检测泄漏数据或明文密码 -np 不检测明文密码 -q 静默模式

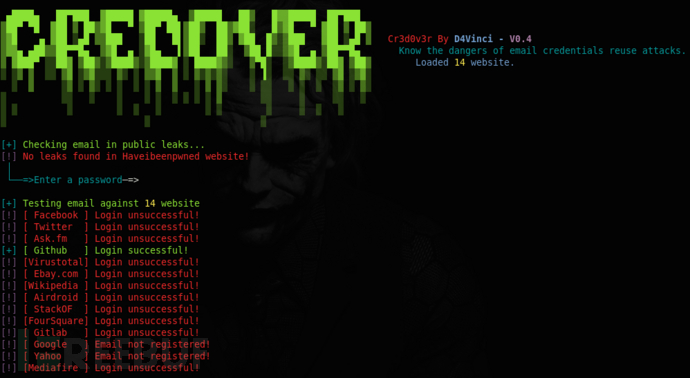

工具运行截图

许可证协议

本项目的开发与发布遵循MIT开源许可证协议。

项目地址

Cr3dOv3r:【GitHub传送门】

参考资料

本文作者:, 转载请注明来自FreeBuf.COM

# 密码重用 # 凭证泄露 # 凭证安全