样本信息:

| MD5 | a90e06e85ded2ee6df5f906e04c54b72 |

|---|---|

| SHA1 | 2dd5cafeab2ab25d9022c2d8a11f920219775a42 |

样本概述:

该样本是 Predator the Thief 窃密木马的 v3.3.2 版本,其主要功能是窃取失陷主机上浏览器客户端、邮箱客户端、FTP客户端、虚拟币钱包等保存在主机上的用户数据。该木马使用了一系列的技术来避免其被调试分析,并且其在运行过程中还会向 C2 请求一次配置数据用于决定是否开启反虚拟机、区域豁免等功能。

详细分析:

1, 对抗静态分析。

1.1>该木马使用的关键 API 名称和字符串均被加密,在使用时再进行实时解密且每次解密时使用的算法及 KEY 不尽相同,这种方式不仅隐藏了自身的静态特征,还避免了分析人员使用统一的解密算法解密其所有的字符串。

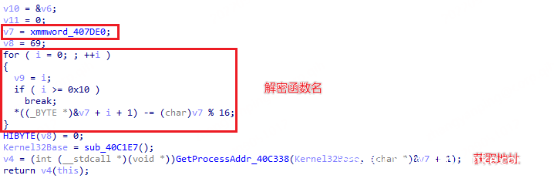

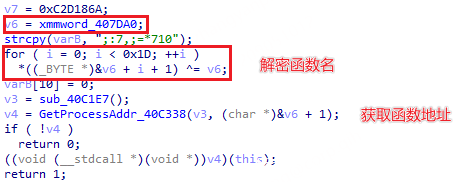

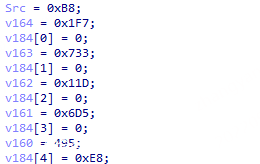

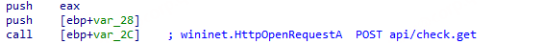

API名称解密算法例:

字符串解密算法例:

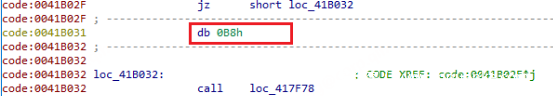

1.2>插入花指令对抗静态反编译,使 IDA 的 F5 功能失效。

例:

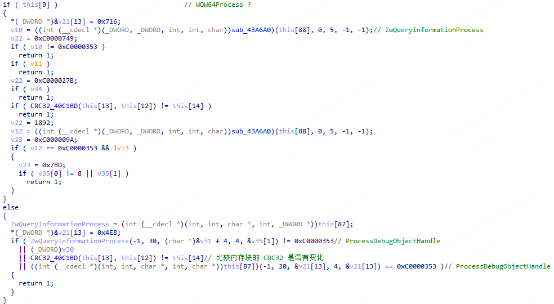

2,对抗动态调试。

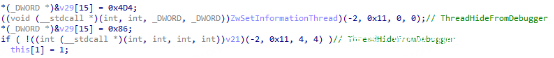

2.1>使用 ZwSetInformationThread 函数进行反调试。

对调试器隐藏当前线程。

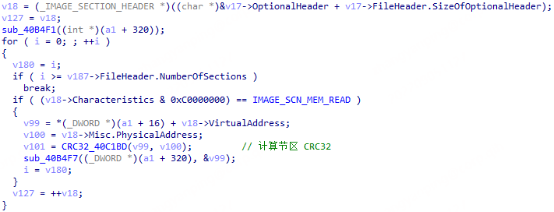

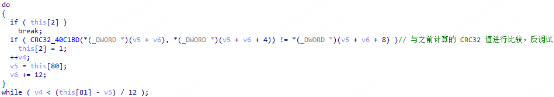

2.2>动态检测进程映像节区数据是否改变(检测 CC 断点)。

计算可读节区的 CRC32。

在下一个函数中再次计算,并进行比较。

2.3>使用 ZwQueryInformationProcess 函数反调试。

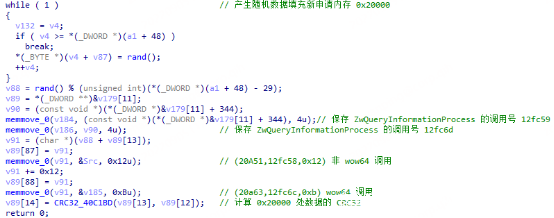

调用 ZwQueryInformationProcess 函数检测进程调试对象句柄进行反调试,但是其并没有直接调用当前进程中的 ZwQueryInformationProcess 函数,而是通过获取 ntdll.dll 文件中 ZwQueryInformationProcess 函数的调用号然后自己实现了该函数,最后调用自己实现的 ZwQueryInformationProcess 函数进行反调试,这种调用方式避免了 r3 层对该函数的 HOOK。

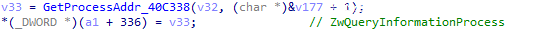

首先获得 ZwQueryInformationProcess 的 VA。

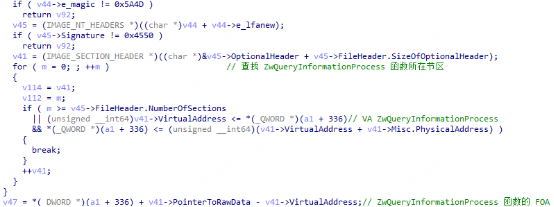

获得 ZwQueryInformationProcess 的 FOA。

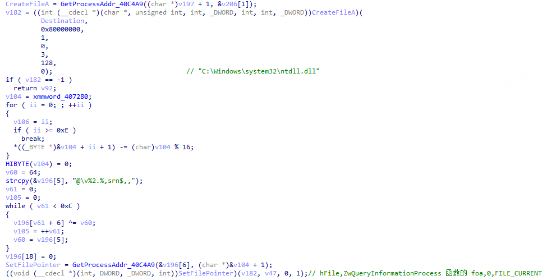

从 %windir%system32ntdll.dll 文件中读取 ZwQueryInformationProcess 函数。

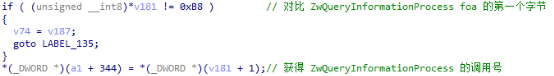

获得 ZwQueryInformationProcess 函数的调用号。

自身申请内存实现 ZwQueryInformationProcess 函数。

共实现了两种 ZwQueryInformationProcess 函数以供不同进程环境的调用。

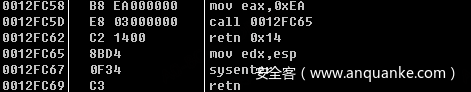

非 wow64 时调用。

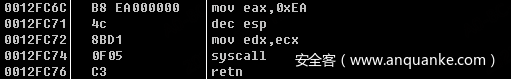

wow64 时调用。

调用自身实现的 ZwQueryInformationProcess 进行反调试。

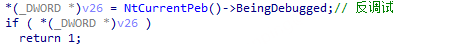

2.4>BeingDebugged 反调试。

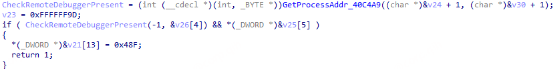

2.5>CheckRemoteDebuggerPresent 反调试。

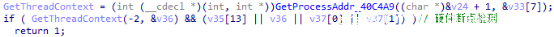

2.6>硬件断点反调试。

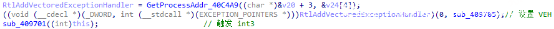

2.7>VEH 反调试。

添加 VEH 并触发异常。

检测是否有硬件断点,有则清空。

2.8>创建反调试线程,持续进行反调试检测。

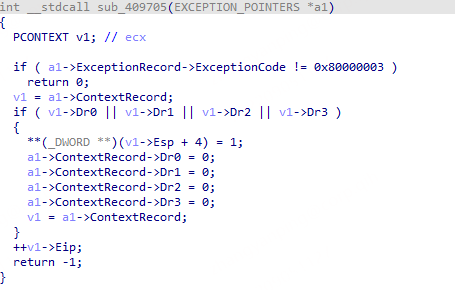

3,在进入 WinMain 之前解密 C2 IP。

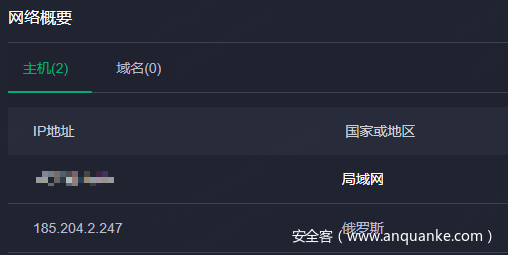

C2 IP:185.204.2.247

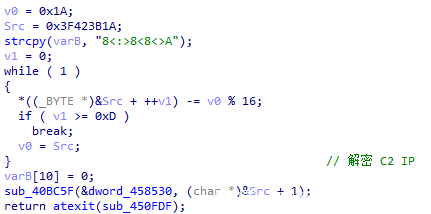

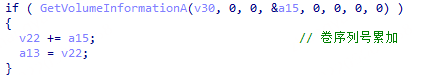

4,产生硬件 ID,创建互斥体。

使用卷序列号生成硬件 ID。

创建互斥体,将硬件 ID 使用 base64 编码并使用其编码的前 8 个字符作为互斥体名。

5,第一次连接 C2 获得一些由 C2 控制的功能开关,其中包括反虚拟机、区域豁免及部分窃取功能开关,若未获取成功则按默认窃取选项进行数据窃取且不再进行反虚拟机、区域豁免。

URL:http[:]//185.204.2.247/api/check.get

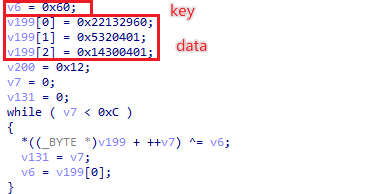

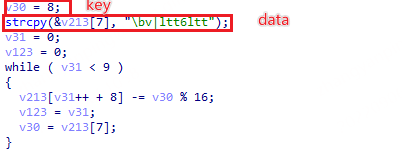

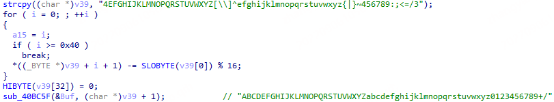

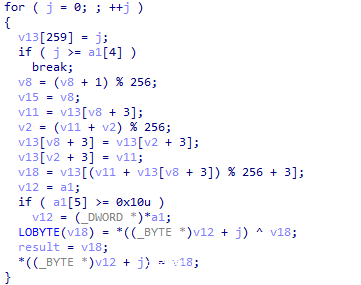

解密从 C2 获取的数据,使用到 base64 和 RC4 算法。

6,反虚拟机、区域豁免。

若 C2 开启此开关则进行反虚拟机及区域豁免。

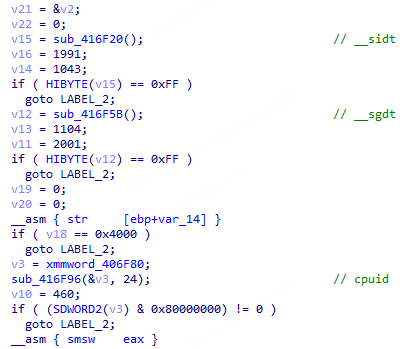

反虚拟机:检测 IDT、GDT 的地址和 cpuid 的值。

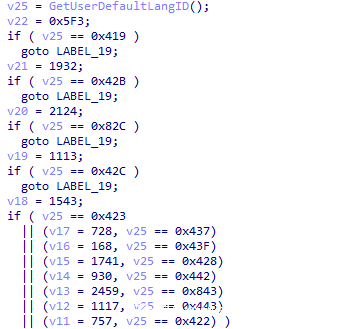

区域豁免:检测系统语言环境。

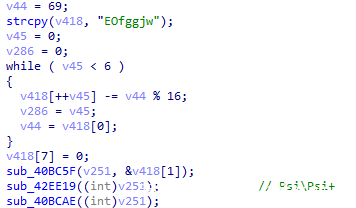

7, 窃取数据,窃取的数据涵盖多种类型软件包括浏览器、邮箱、FTP、VPN、即时通信等。与其他窃密软件不同的是其在窃密过程中不会让窃取的数据落地,而是将窃取的数据存放在内存中,最后直接以压缩包的格式发送给 C2。

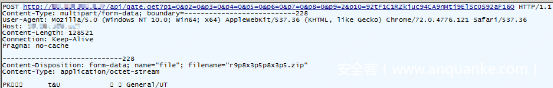

8,第二次连接 C2 将窃取的数据发送给 C2。

通过流量记录软件获得发送给 C2 的数据包,其中压缩包的文件名就是此前生成的硬件 ID。

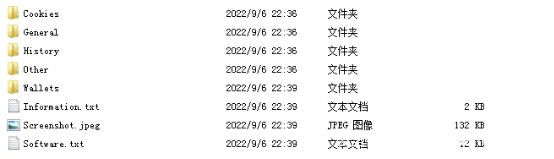

获取其中的 zip 文件并解压发现窃取的数据被归类为 Cookies、历史记录、虚拟币钱包数据、主机信息、安装软件信息等。

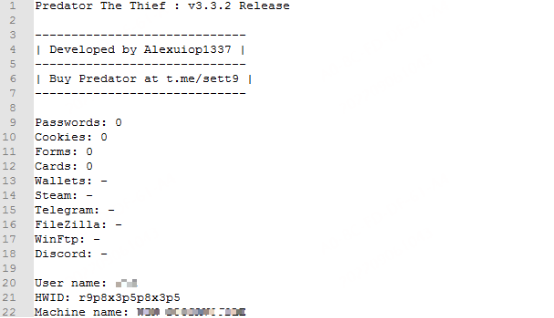

其中 Information.txt 文件中记录了木马版本、窃取到数据的统计(对应 url 中的 p[1-10])、剪切板数据以及失陷主机信息等。

沙箱云检测结果

检测环境:Windows 7 SP1 Pro 32位

默认用户:管理员

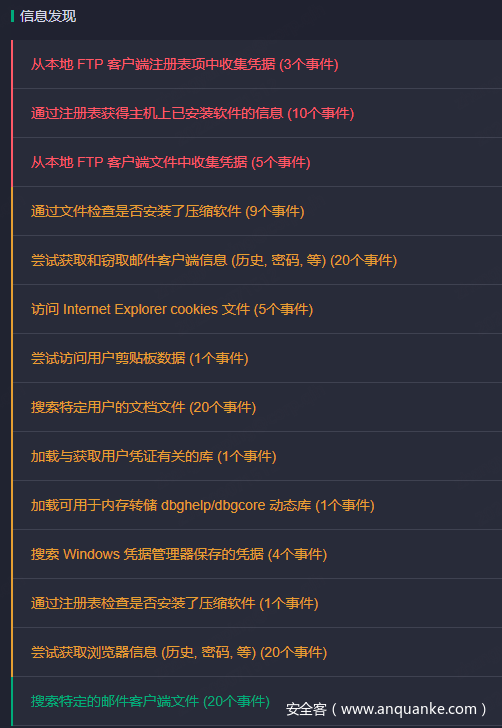

信息发现检测:

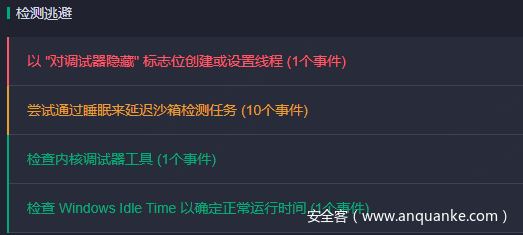

防御规避检测:

网络连接检测:

关于我们

360沙箱云是 360 自主研发的在线高级威胁分析平台,对提交的文件、URL,经过静态检测、动态分析等多层次分析的流程,触发揭示漏洞利用、检测逃逸等行为,对检测样本进行恶意定性,弥补使用规则查杀的局限性,通过行为分析发现未知、高级威胁,形成高级威胁鉴定、0day 漏洞捕获、情报输出的解决方案;帮助安全管理员聚焦需关注的安全告警,过安全运营人员的分析后输出有价值的威胁情报,为企业形成专属的威胁情报生产能力,形成威胁管理闭环。解决当前政企用户安全管理困境及专业安全人员匮乏问题,沙箱云为用户提供持续跟踪微软已纰漏,但未公开漏洞利用代码的 1day,以及在野 0day 的能力。

360混天零实验室成立于2015年,负责高级威胁自动化检测项目和云沙箱技术研究,专注于通过自动化监测手段高效发现高级威胁攻击;依托于 360 安全大数据,多次发现和监测到在野漏洞利用、高级威胁攻击、大规模网络挂马等危害网络安全的攻击事件,多次率先捕获在野利用 0day 漏洞的网络攻击并获得厂商致谢,在野 0day 漏洞的发现能力处于国内外领先地位,为上亿用户上网安全提供安全能力保障。